Co reprezentuje Nasz Research

Odkrycia, Które Mają Znaczenie

Nasz zespół badawczy przeprowadza inżynierię wsteczną oprogramowania firmowego, aby odnaleźć luki zero-day zagrażające Twojej infrastrukturze - zanim zrobią to atakujący.

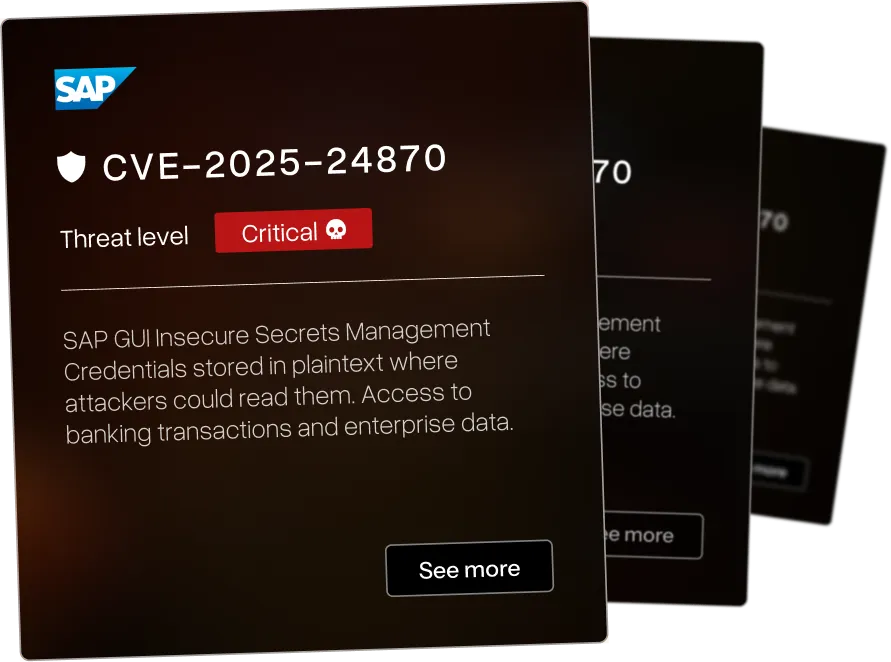

Przełamaliśmy Zabezpieczenia Gigantów

Poniższe podatności dotyczą systemów stworzonych i wykorzystywanych przez organizacje: SAP. IBM. Check Point. F5. BMC. Microsoft. Rapid7. CyberArk.

Aktualny Research

Opublikowaliśmy szeroki zakres podatności CVE w różnych branżach - każdej ma przypisany poziom zagrożenia od krytycznego do niskiego. Jesteśmy dumni, że wykrywanie przez nas krytycznych luk CVE w systemach firm takich jak IBM i Microsoft pomaga organizacjom na całym świecie stać się bezpieczniejszymi.

.webp)

Słabe szyfrowanie haseł w IBM i Access Client Solutions umożliwia atakującym odszyfrowanie przechowywanych haseł i umożliwia dostęp do podłączonych systemów

.png)

Cross-site scripting in Spipu HTML2PDF example files allows script execution via crafted input

Denial of service in F5 BIG-IQ iControl SOAP daemon - attackers with guest privileges can crash the service

Reflected cross-site scripting in F5 BIG-IP Configuration utility allows script execution via crafted requests

Path traversal in elFinder PHP LocalVolumeDriver connector allows reading/writing files outside webroot

Windows Kernel elevation of privilege allows local attackers to escalate from user to SYSTEM level access (CVSS 7.8)

.webp)

Stored cross-site scripting in IBM Cognos Analytics via malicious SVG files in Custom Visualizations

Unauthenticated path traversal in Hummingbird WordPress plugin allows reading arbitrary files from the server

SQL injection in Sparx Systems Enterprise Architect allows attackers to execute arbitrary SQL queries

.webp)

DLL hijacking in IBM i Access Client Solutions on Windows allows local code execution via malicious DLLs

URL spoofing in OwnCloud password reset emails allows phishing attacks via manipulated reset links

Cross-site scripting in blog-post creation functionality in Amasty Blog Pro for Magento 2

Cross-site scripting in preview functionality in Amasty Blog Pro for Magento 2

.webp)

Stored cross-site scripting in IBM InfoSphere Information Server allows persistent malicious scripts

Stored cross-site scripting in blog-post creation in Amasty Blog Pro for Magento 2 allows persistent script injection

Najpierw mapujemy Twoje systemy, następnie testujemy jak można je złamać.

Dlatego krytyczne luki zwykle znajdujemy poza pierwotnym zakresem testów - atakujący nie ograniczają się do tego, co jest w dokumentacji.

Testy Bezpieczeństwa - FAQ

Pytania, które zespoły bezpieczeństwa zadają przed partnerstwem z AFINE.