Wpisy na Blogu

Szczegółowe omówienia odkrytych przez nas podatności, innowacyjnych technik testów bezpieczeństwa i praktycznych spostrzeżeń z badań nad ochroną dużych organizacji.

Pickle Deserialization in ML Pipelines: The RCE that won’t go away

Pickle deserialization in ML pipelines is a silent RCE vector hiding in plain sight - passing code review, surviving security audits, and shipping to production at companies that know better. Here's why it keeps happening.

Vulnerability research

Secure coding

Sławomir Zakrzewski

March 6, 2026

min read

•

Dyrektywa NIS2 a testy penetracyjne: Praktyczny przewodnik dla menedżerów bezpieczeństwa

Dyrektywa NIS2 nie wymaga tylko dokumentacji - wymaga dowodu, że kontrole bezpieczeństwa wytrzymują rzeczywisty atak. Techniczne i operacyjne omówienie dla menedżerów bezpieczeństwa.

Buyer's Guide

Paweł Woyke

March 6, 2026

9

min read

•

Mar 5, 2026

Web Application Penetration Testing Services: How to Evaluate a Provider

What to look for in a web application penetration testing provider - and how to tell if you're getting a real test or a cleaned-up scanner report.

Buyer's Guide

Paweł Woyke

March 5, 2026

15

min read

•

Feb 28, 2026

Caido vs Burp Suite - Porównanie Narzędzi do Pentestów

Czy Caido to poważna alternatywa dla Burp Suite Professional? Porównanie funkcjonalności obu narzędzi.

Web

Vulnerability research

Rafał Wójcicki

February 28, 2026

12

min read

•

Feb 27, 2026

Content Spoofing & SSRF in F5 BIG-IP Security Assessment

Detailed technical analysis of content spoofing (CVE-2026-20732) and SSRF-style reconnaissance security exposure discovered in F5 BIG-IP version 17.1.2.2. This assessment demonstrates how authenticated attackers can exploit administrative interfaces for UI manipulation and network reconnaissance.

Infrastructure

Vulnerability research

Web

Marcin Wyczechowski

February 28, 2026

8

min read

•

Feb 4, 2026

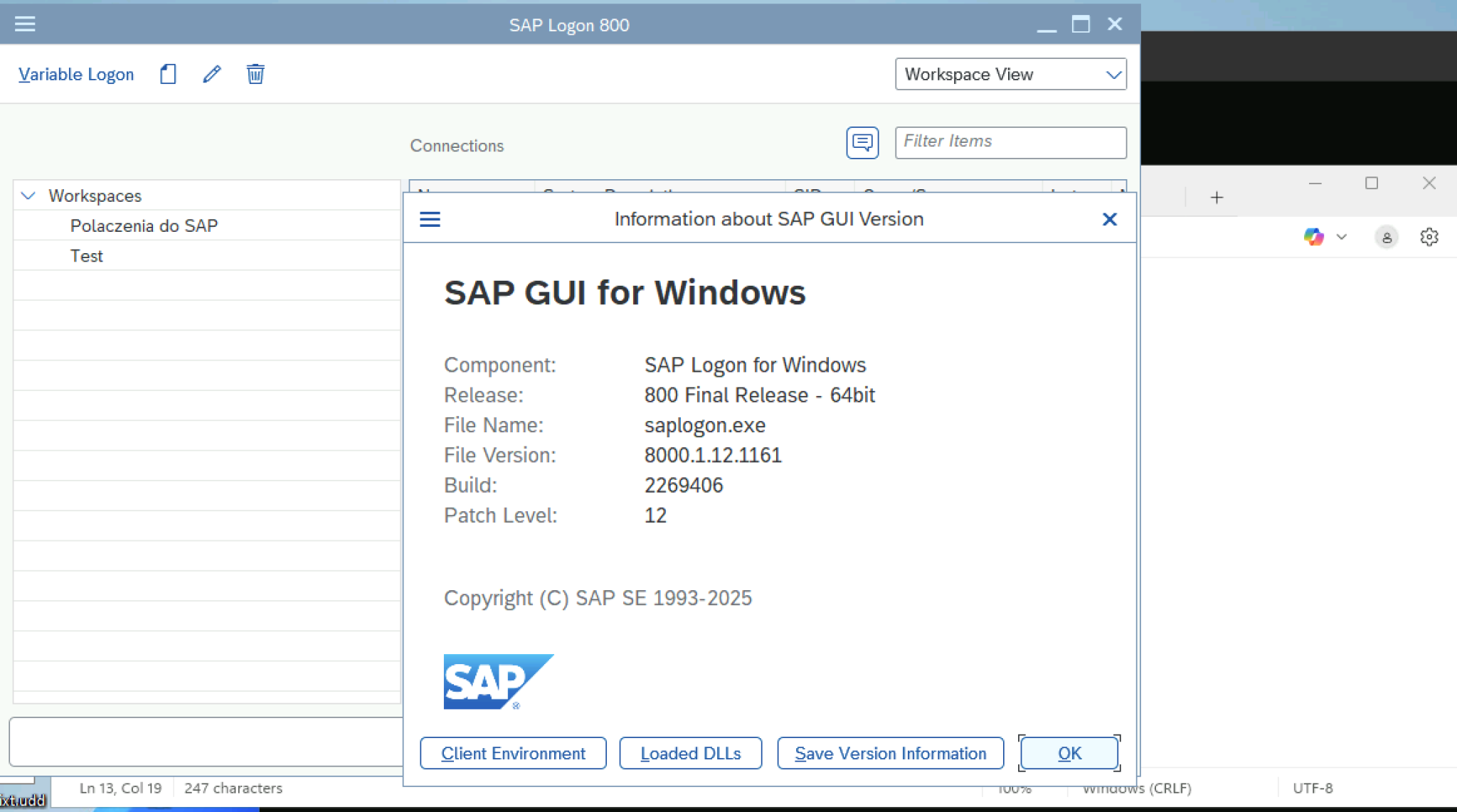

Automatyzacja testów SAP z użyciem Windows API w Pythonie

Standardowe skrypty SAP często zawodzą przy złożonych interfejsach. W tym artykule pokazujemy, jak używać Windows API w Pythonie do automatyzacji SAP GUI na poziomie systemu operacyjnego – z praktycznym przykładem automatyzacji logowania. Jest to idealne rozwiązanie, gdy SAP Scripting jest wyłączony lub niewystarczający.

SAP

Michał Majchrowicz

February 24, 2026

13

min read

•

Feb 13, 2026

Java RMI dla pentesterów część druga - rozpoznanie i atakowanie non-JMX registries

W drugiej części serii zagłębiamy się w zautomatyzowane rozpoznanie i ataki w ramach środowiska Java RMI. Wykorzystując interfejs/serwer RMI zaprezentowany w Części Pierwszej, eksplorujemy praktyczne techniki testowania penetracyjnego. Ten odcinek ma na celu wyposażenie pentesterów w niezbędne umiejętności do skutecznej eksploatacji RMI.

Infrastructure

Web

AFINE

February 27, 2026

14

min read

•

Oct 8, 2020

Java Deserialization: Testowanie i Exploitacja w Javie

Techniczny artykuł o testowaniu i exploitacji podatności Java deserialization. Zawiera szczegółowy opis narzędzia Ysoserial, analizę payloadów (RCE, FileUpload, URLDNS, RMI), praktyczne wskazówki z pentestów, rozwiązywanie problemów (ClassNotFoundException, SerialUID mismatch) oraz metody zabezpieczeń.

Infrastructure

Web

AFINE

February 12, 2026

19

min read

•

Feb 8, 2021

Praktyczne strategie wykorzystania luk w zabezpieczeniach FILE READ

W tym przewodniku omówiono praktyczne strategie wykorzystania luk w zabezpieczeniach FILE READ. Zagłębia się w luki związane z odczytem plików, potencjalne ryzyko i podstawowe luki, które mogą do nich prowadzić. Treść zawiera również wgląd w potwierdzenie obecności tych luk i zawiera przydatne wskazówki dotyczące ich rozwiązania. Ponadto bada możliwe zalety i wady wykorzystania tych luk, a także oferuje ogólne strategie zapobiegania i wykrywania aplikacji internetowych.

Web

AFINE

February 12, 2026

12

min read

•

Paź 5, 2021

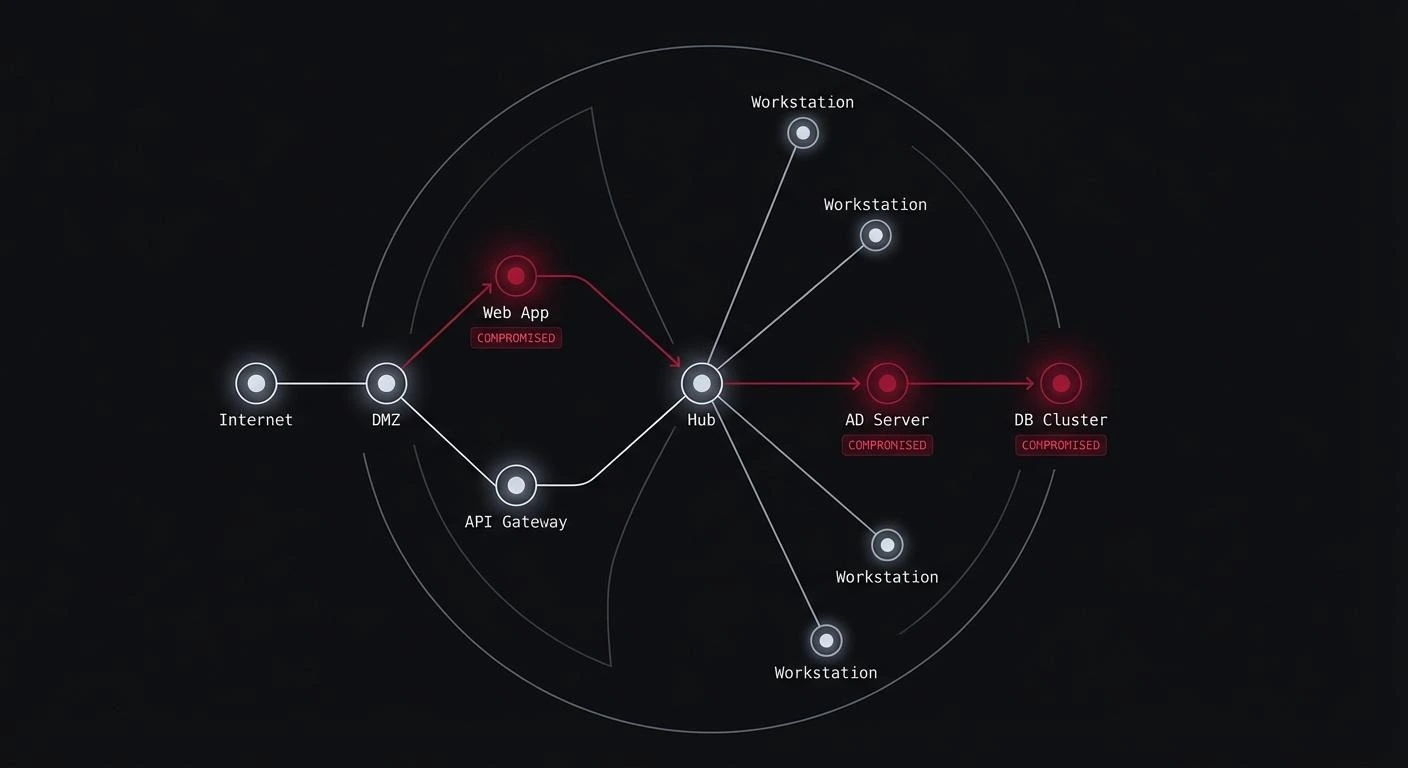

Red Team Trickery

Ten artykuł poprowadzi Cię przez proces uzyskiwania początkowego dostępu do celu podczas oceny Red Team. Został podzielony na dwie części dla łatwiejszego zrozumienia. Pierwsza część szczegółowo opisuje wykorzystanie OSINT do dostarczania malware, głównie w ramach spear phishingu. Druga część obejmuje tworzenie malware oraz wykorzystanie technik unikania detekcji. Mamy nadzieję, że artykuł będzie dla Ciebie zarówno pouczający, jak i interesujący!

OSINT

Red teaming

Social engineering

Karol Mazurek

February 12, 2026

41

min read

•

Jul 18, 2023

Next

1 / 6

Sort by Categories

Thank you! Your submission has been received!

Oops! Something went wrong while submitting the form.

Thank you! Your submission has been received!

Oops! Something went wrong while submitting the form.

Miesięczny Raport Ofensywny

Dołącz do naszego newslettera! Co miesiąc ujawniamy nowe zagrożenia w oprogramowaniu biznesowym, wskazujemy kluczowe luki wymagające uwagi oraz analizujemy trendy w cyberbezpieczeństwie na podstawie naszych testów ofensywnych.

Thank you! Your submission has been received!

Oops! Something went wrong while submitting the form.