W obliczu narastającej złożoności zagrożeń cybernetycznych, instytucje finansowe muszą stosować skuteczne środki wzmacniające ich odporność cyfrową. Wprowadzenie testów penetracyjnych opartych na symulacji zagrożeń (Threat-Led Penetration Testing, TLPT) zgodnych z regulacjami zawartymi w ustawie Digital Operational Resilience Act (DORA) stało się kluczowym elementem zapewnienia odporności operacyjnej. TLPT to nie tylko wymóg regulacyjny – to wysoko skuteczne narzędzie, które symuluje realistyczne scenariusze cyberataków, testując zdolność organizacji do wykrywania, ochrony i reakcji na działania cyberprzestępców.

Nasza oferta TLPT obejmuje kompleksowe wsparcie we wszystkich kluczowych fazach testów penetracyjnych, skupiając się na threat intelligence, przeprowadzeniu testów oraz prezentacji wyników: Przeprowadzamy szczegółową analizę zagrożeń, aby stworzyć realistyczne scenariusze ataków, a następnie realizujemy symulacje red teamingowe, które oceniają odporność kluczowych systemów organizacji. Na zakończenie dostarczamy szczegółowy raport z praktycznymi wnioskami i zaleceniami, które pomogą w zapobieganiu zagrożeniom cybernetycznym.

Jeśli chcesz zapoznać się z TLPT w ramach DORA, kontynuuj czytanie. Aby dowiedzieć się, co możemy zrobić dla Twojej organizacji, przejdź bezpośrednio do naszej oferty lub skontaktuj się z nami.

Kluczowe elementy procesu TLPT

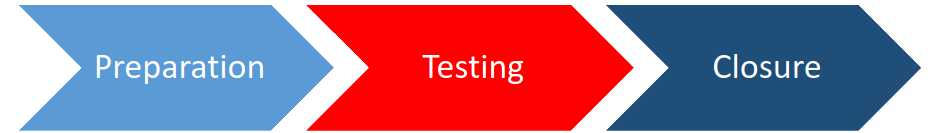

Testy penetracyjne oparte na symulacji zagrożeń (TLPT) stanowią kluczowy element ustawy Digital Operational Resilience Act (DORA), której celem jest wzmocnienie odporności na cyberzagrożenia w instytucjach finansowych w całej UE. TLPT obejmuje symulacje realistycznych scenariuszy cyberataków w celu oceny zdolności organizacji do wykrywania, ochrony i reakcji na zaawansowane zagrożenia. Dzięki zastosowaniu rzeczywistych danych wywiadowczych dotyczących zagrożeń, TLPT dostarcza wszechstronnej oceny gotowości organizacji do stawienia czoła ukierunkowanym atakom. Proces TLPT jest podzielony na trzy kluczowe fazy:

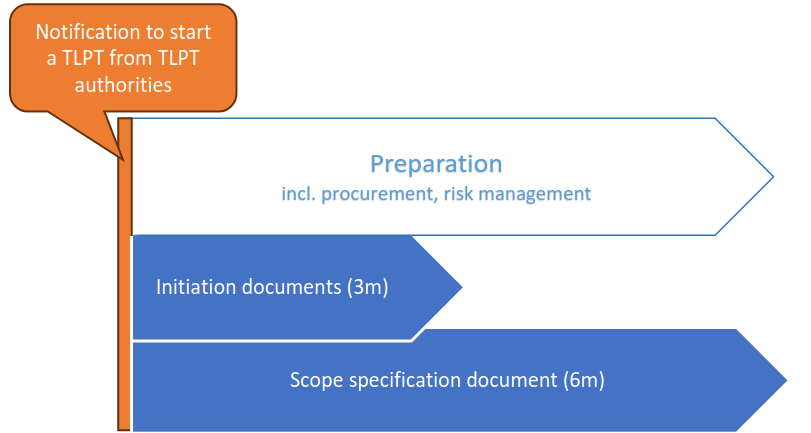

I. Faza przygotowania

Pierwsza faza procesu TLPT koncentruje się na określeniu zakresu testu. Na tym etapie zidentyfikowane zostają kluczowe systemy, procesy oraz personel, które mogą stanowić cel dla potencjalnych ataków. W celu dokładnego odzwierciedlenia możliwych zagrożeń, angażowany jest Dostawca informacji o zagrożeniach (Threat Intelligence Provider, TIP), którego zadaniem jest zebranie danych dotyczących konkretnych zagrożeń istotnych dla danej organizacji. W fazie przygotowania ustanawia się także white team – małą grupę osób świadomych planowanego testu, która zapewnia, że informacje o testach pozostaną poufne. Na etapie przygotowania ustala się także kluczowe kanały komunikacyjne oraz zabezpiecza się środowisko, w którym przetwarzane będą poufne informacje związane z testem.

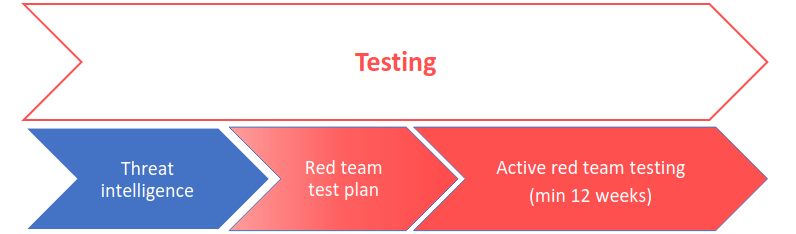

II. Faza testowania

Faza testowania jest kluczowym punktem procesu TLPT i obejmuje przeprowadzenie symulacji metodą red teaming, która bazuje na wcześniej zgromadzonych informacjach o zagrożeniach. Na tym etapie zespół red teamingu podejmuje działania mające na celu symulację rzeczywistych ataków. Wykorzystuje w tym celu taktyki, techniki i procedury (TTP) stosowane przez rzeczywistych atakujących, które są skierowane na krytyczne funkcje organizacji. Symulacje te są prowadzone w sposób tajny, bez wiedzy zespołu obrony (tzw. blue teamu), co pozwala na rzeczywistą ocenę zdolności organizacji do wykrycia zagrożeń oraz skutecznego reagowania na nie w kontrolowanych, realistycznych warunkach. Celem zespołu red teamingu jest przełamanie zabezpieczeń systemów, uzyskanie dostępu do wrażliwych danych i testowanie odporności kluczowych obszarów organizacji, obejmujących nie tylko technologie, ale również procesy oraz personel. Całość testów pozwala na ocenę postawy bezpieczeństwa organizacji, łącznie z jej zdolnościami do skutecznego zarządzania incydentami.

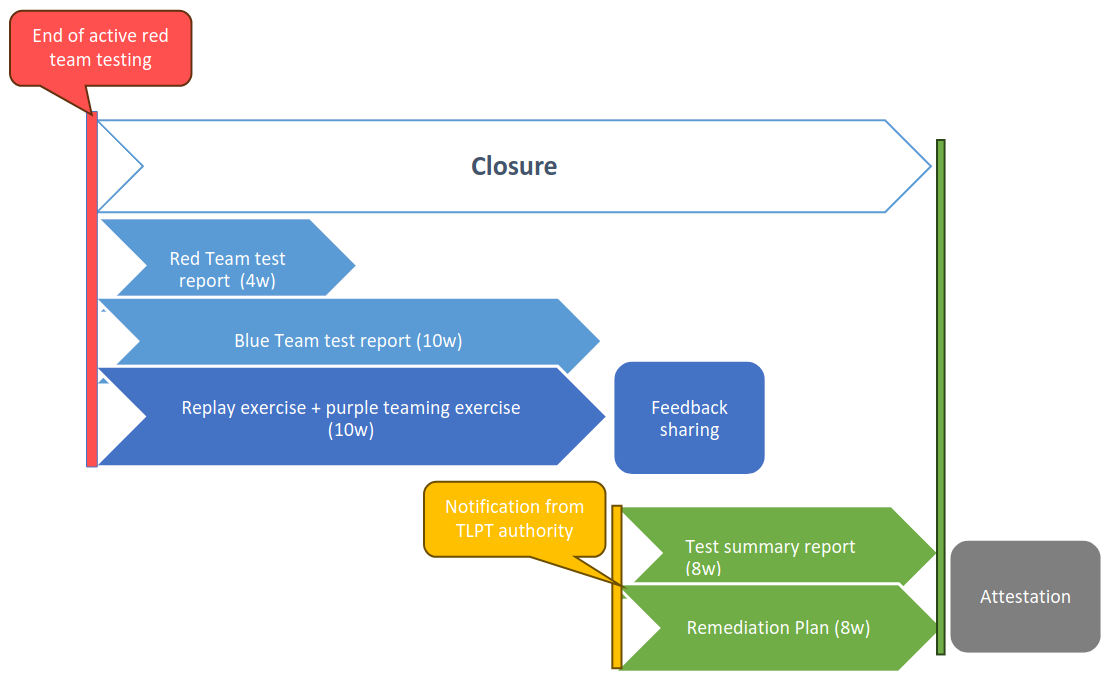

III. Faza zamknięcia i działań naprawczych

Ostatnim etapem procesu TLPT jest faza zamknięcia i działań naprawczych, w której przeprowadza się szczegółową analizę i raportuje wyniki testów. Po zakończeniu symulacji ataku, zespół red teamingu przedstawia swoje ustalenia white teamowi oraz innym kluczowym interesariuszom w organizacji. Raport ten zawiera szczegółowe informacje na temat zidentyfikowanych podatności oraz skuteczności reakcji organizacji na symulowane zagrożenia. Końcowy raport zawiera również dogłębną analizę luk w odporności organizacji i rekomendacje dotyczące działań naprawczych, które mają na celu wzmocnienie zabezpieczeń organizacji w obliczu przyszłych zagrożeń. Faza zamknięcia często kończy się sesją współpracy z kluczowymi interesariuszami, podczas której omawiane są strategie naprawcze i sposoby na zapobieganie przyszłym zagrożeniom.

Integracja z frameworkiem TIBER-EU

Framework TIBER-EU dostarcza znormalizowaną metodykę TLPT dla sektora finansowego w UE. Struktura faz (przygotowanie, testowanie i zamknięcie) w TIBER-EU zapewnia, że ćwiczenia TLPT są zgodne zarówno z normami DORA, jak i wymogami regulacyjnymi w zakresie współpracy transgranicznej. Jest to szczególnie korzystne dla międzynarodowych instytucji finansowych, ponieważ protokoły uznawania TIBER-EU umożliwiają uproszczone testowanie, które jest zgodne z wymogami prawnymi w różnych jurysdykcjach.

Usługi AFINE w zakresie TLPT

Świadczymy kompleksowe usługi wspierające wszystkie trzy fazy procesu TLPT, zgodne z wymogami ustawy DORA. Nasza oferta obejmuje profesjonalne działania z zakresu threat intelligence, red teamingu oraz szczegółowe przedstawienie wyników, zapewniając wszechstronną ocenę odporności cybernetycznej organizacji. Dzięki naszym usługom, instytucje finansowe mogą przeprowadzić pełny proces TLPT, w którym kładziemy nacisk na znalezienie realnych zagrożeń.

Threat Intelligence – Faza przygotowania

W fazie przygotowania nasz zespół gromadzi i analizuje szczegółowe informacje o zagrożeniach (Threat Intelligence), które stanowią podstawę do stworzenia realistycznych scenariuszy testowych. Nasze usługi threat intelligence skupiają się na:

- Indywidualnej analizie zagrożeń: Identyfikujemy potencjalnych przeciwników oraz ich taktyki, techniki i procedury (TTP), co pozwala na stworzenie scenariuszy ataków dopasowanych do specyfiki działalności danej instytucji.

- Kontekstowości zagrożeń: Analizujemy specyficzne zagrożenia dla sektora finansowego, uwzględniając regulacje oraz specyficzne wymagania operacyjne i technologiczne wpływające na profil ryzyka.

- Tworzeniu scenariuszy: Korzystając ze zgromadzonej wiedzy, opracowujemy szczegółowe scenariusze ataków, które realistycznie odzwierciedlają aktualne zagrożenia, zwiększając trafność nadchodzącej fazy testowania.

Red Teaming – Faza testowania

W fazie testowania nasz zespół przeprowadza zaawansowane symulacje red teamingu, wdrażając wiedzę z zakresu threat intelligence. Symulacje te obejmują:

- Wykonanie realistycznych ataków: Nasz zespół red teamingu prowadzi tajne, scenariuszowe ataki wymierzone w kluczowe zasoby organizacji, procesy oraz personel, co umożliwia ocenę zdolności do wykrywania i reagowania na zagrożenia w realistycznych warunkach.

- Kompleksową ocenę podatności: Oceniamy poziom zabezpieczeń technologicznych, organizacyjnych oraz zdolności reagowania w przypadku zagrożeń, tworząc pełny obraz odporności organizacji.

- Analizę odpowiedzi na incydenty: Obserwujemy reakcje zespołu obrony (blue team) na przeprowadzane ataki, co pozwala na dokładne określenie obszarów wymagających wzmocnienia i optymalizacji.

Raportowanie i działania naprawcze – Faza zamknięcia

Po zakończeniu testów red teamingowych, przedstawiamy szczegółowy raport zawierający wyniki symulacji skupiający się na realnych zagrożeniach i opisaniu zidentyfikowanych podatności, oraz także na ocenie zdolności organizacji do reagowania na zagrożenia. Nasz raport obejmuje:

- Dogłębną analizę wyników: Przekazujemy szczegółowe informacje na temat luk w zabezpieczeniach oraz efektywności obecnych procesów ochronnych.

- Rekomendacje działań naprawczych: Oferujemy jasne wskazówki i zalecenia, które pomagają organizacji wzmocnić jej odporność i lepiej przygotować się na przyszłe zagrożenia.

- Sesje doradcze: Prowadzimy sesje z kluczowymi interesariuszami, w trakcie których omawiamy wyniki i wspólnie opracowujemy strategię działań naprawczych.

Dzięki naszemu zaangażowaniu na każdym etapie TLPT, usługi AFINE dostarczają pełnego wsparcia w procesie budowania odporności organizacji na zaawansowane zagrożenia cybernetyczne, zapewniając nie tylko zgodność z regulacjami DORA, ale także długoterminowe wzmocnienie ochrony cyfrowej.

Dlaczego wybrać usługę TLPT w AFINE?

Nasza usługa TLPT jest zaprojektowana tak, aby dostarczać wartość wykraczającą poza zgodność z przepisami, wykorzystując nasze kompleksowe doświadczenie w cyberbezpieczeństwie, a jednocześnie spełniając wymogi DORA i TIBER-EU. Oto, co nas wyróżnia:

- Ekspertyza branżowa: Nasz zespół składa się z certyfikowanych specjalistów ds. cyberbezpieczeństwa z bogatym doświadczeniem w red teamingu i wywiadzie o zagrożeniach.

- Doświadczenie w instytucjach finansowych: AFINE posiada wieloletnie doświadczenie w pracy z instytucjami finansowymi, których specyfika wymaga kompleksowego podejścia do cyfrowego bezpieczeństwa. Przeprowadziliśmy wiele audytów, które wykazały krytyczne podatności w systemach bankowych, tym samym eliminując wiele zagrożeń mogących stanowić cel cyberprzestępców.

- Gwarantowana zgodność: Oferujemy proces TLPT zgodny z DORA, który nie tylko spełnia wymogi regulacyjne, ale także wyznacza standardy najlepszych praktyk w zakresie cyberbezpieczeństwa.

- Dostosowane scenariusze i konkretne wnioski: Nasze podejście koncentruje się na dostarczaniu realistycznych, praktycznych wyników, z dostosowanymi scenariuszami zagrożeń i planami naprawczymi, które odpowiadają unikalnym potrzebom organizacji.

- Wartość ponad zgodność: Choć działamy w ramach rygorystycznego systemu, nasz ogólny cel jest prosty: zapewnić, że zagrożenia cybernetyczne w Twojej organizacji są zminimalizowane do możliwie najniższego poziomu.

Zaplanuj TLPT z AFINE

Nasze usługi TLPT dostarczą Twojej instytucji finansowej narzędzi, wglądu i strategicznych wskazówek niezbędnych do spełnienia wymagań DORA i zwiększenia odporności cybernetycznej. Skontaktuj się z nami, aby dowiedzieć się, jak nasze kompleksowe rozwiązania TLPT mogą pomóc w ochronie Twojej organizacji i osiągnięciu zgodności z DORA oraz standardami TIBER-EU.

Testy TLPT w ramach DORA

Testy TLPT w ramach DORA