Wpisy na Blogu

Szczegółowe omówienia odkrytych przez nas podatności, innowacyjnych technik testów bezpieczeństwa i praktycznych spostrzeżeń z badań nad ochroną dużych organizacji.

Bezpieczeństwo VoIP: Testy Penetracyjne i Najczęstsze Zagrożenia

VoIP rewolucjonizuje komunikację biznesową dzięki elastyczności i redukcji kosztów. Jednak jego zależność od internetu niesie ze sobą ryzyka cyberbezpieczeństwa. Poznaj, jak działa VoIP, jakie zagrożenia są z nim związane oraz jaką rolę odgrywają pentesterzy w ochronie organizacji.

Infrastructure

VOIP

Zbigniew Piotrak

February 12, 2026

5

min read

•

Apr 14, 2025

NULL Pointer Dereference w macOS: Studium Przypadku IOMobileFramebuffer

Analiza podatności NULL pointer dereference odkrytej w usłudze AppleCLCD2 w systemie macOS. Techniczne studium przypadku eksploruje exploit korupcji pamięci kernela, workflow reverse engineering oraz reakcję Apple na problem bezpieczeństwa.

MacOS

Reverse engineering

Vulnerability research

Karol Mazurek

February 12, 2026

8

min read

•

Apr 22, 2025

Zagrożenie związane z obchodzeniem TCC w systemie macOS

TCC na macOS to nie tylko irytujący monit - to ostatnia linia obrony między złośliwym oprogramowaniem a Twoimi prywatnymi danymi. Ten artykuł wyjaśnia, jak działa TCC, dlaczego deweloperzy powinni poważnie traktować luki w zabezpieczeniach i jak pozornie drobne wady mogą otworzyć drzwi do rzeczywistych ataków. Napisany z perspektywy atakującego i obrońcy, jest lekturą obowiązkową zarówno dla deweloperów aplikacji, jak i badaczy bezpieczeństwa.

Apple

MacOS

Red teaming

Vulnerability research

Karol Mazurek

February 12, 2026

6

min read

•

May 26, 2025

Symfonia eDokumenty: RCE, SQL Injection i Local File Inclusion

Analiza czterech krytycznych CVE w Symfonia eDokumenty: zdalne wykonanie kodu, Local File Inclusion, SQL Injection oraz XSS. Jak podatności zagrażają systemom DMS?

Vulnerability research

Web

Maksymilian Kubiak

February 12, 2026

5

min read

•

Jun 2, 2025

Testowanie aplikacji desktopowych: Przewodnik

Poznaj 12 kluczowych obszarów testowania aplikacji desktopowych według standardu DASVS. Od architektury po ochronę UI – kompleksowy przewodnik bezpieczeństwa.

Linux

MacOS

Vulnerability research

Windows

Paweł Woyke

February 12, 2026

3

min read

•

Nov 28, 2025

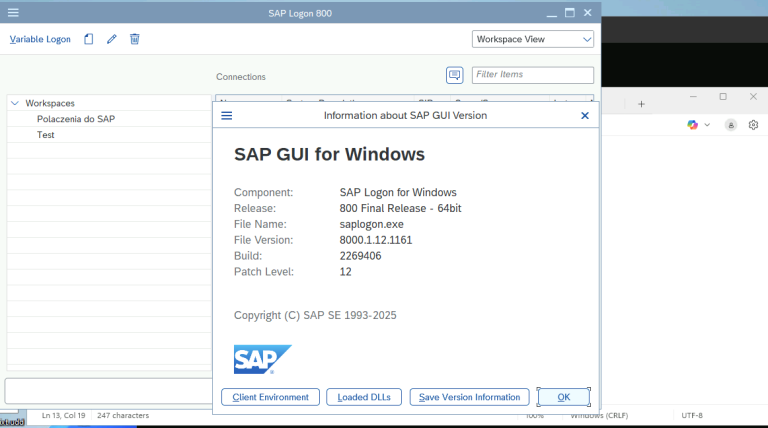

Demaskowanie labiryntu bezpieczeństwa: zagrożenia związane ze skryptami SAP GuiXT

Ten artykuł ujawnia kluczowe podatności, takie jak błędny projekt, zdalne ładowanie skryptów czy kradzież hashy NTLM.

SAP

Vulnerability research

Web

Windows

Michał Majchrowicz

February 12, 2026

5

min read

•

Jun 9, 2025

NullPointerException: Jak Uniknąć NPE w Java i Kotlin

Przewodnik po NullPointerException. Poznaj przyczyny NPE w Java, skuteczne rozwiązania w Kotlin i najlepsze praktyki zapobiegania błędom null pointer.

Web

Secure coding

Sławomir Zakrzewski

February 12, 2026

7

min read

•

Jun 16, 2025

Memory Wiping: Jak Bezpiecznie Czyścić Pamięć w Aplikacjach

Poradnik memory wiping dla deweloperów. Dowiedz się, jak implementować bezpieczne czyszczenie pamięci w C, C#, Swift na Windows, Linux i macOS.

Apple

Linux

MacOS

Red teaming

Secure coding

Karol Mazurek

February 12, 2026

5

min read

•

Jun 23, 2025

Prompt Injection i CaMeL: Obrona Przed Atakami AI

Zespół DeepMind opracował CaMeL, czyli nowy mechanizm chroniący przed prompt injection. Jest on oparty o wzorzec Dual LLM. Czy to koniec prompt injection?

AI

LLM

Mateusz Wojciechowski

February 12, 2026

7

min read

•

Jun 30, 2025

Bezpieczeństwo GraphQL: Praktyczny Przewodnik Pentestera

Praktyczny przewodnik po bezpieczeństwie GraphQL: wykrywanie endpointów, introspekcja, batching, DoS, injection, błędy autoryzacji i CVE w praktyce.

API

Secure coding

Vulnerability research

Web

Paweł Zdunek

February 12, 2026

32

min read

•

Jul 7, 2025

Sort by Categories

Thank you! Your submission has been received!

Oops! Something went wrong while submitting the form.

Thank you! Your submission has been received!

Oops! Something went wrong while submitting the form.

Miesięczny Raport Ofensywny

Dołącz do naszego newslettera! Co miesiąc ujawniamy nowe zagrożenia w oprogramowaniu biznesowym, wskazujemy kluczowe luki wymagające uwagi oraz analizujemy trendy w cyberbezpieczeństwie na podstawie naszych testów ofensywnych.

Thank you! Your submission has been received!

Oops! Something went wrong while submitting the form.