Aplikacje desktopowe obsługują krytyczne operacje biznesowe w przedsiębiorstwach. Oprogramowanie bankowe przetwarza transakcje. Aplikacje medyczne przechowują dane pacjentów. Narzędzia produkcyjne sterują systemami wytwórczymi. Wszystkie łączy wspólny mianownik – wyzwania bezpieczeństwa, których nie wykrywa standardowe testowanie aplikacji desktopowych.

Problem jest oczywisty: większość metodologii testowania bezpieczeństwa powstała z myślą o aplikacjach webowych i mobilnych. Nie uwzględniają one bezpośredniego dostępu do systemu plików, lokalnego przechowywania danych uwierzytelniających ani aplikacji działających z podwyższonymi uprawnieniami w systemach, które od lat nie otrzymały aktualizacji bezpieczeństwa.

Dlaczego testowanie aplikacji desktopowych zawodzi

Większość frameworków bezpieczeństwa koncentruje się na platformach internetowych lub mobilnych. Aplikacje internetowe korzystają z OWASP ASVS . Aplikacje mobilne korzystają z MASVS . A aplikacje desktopowe? Do niedawna brakowało kompleksowego standardu.

Ta luka istnieje, ponieważ bezpieczeństwo aplikacji desktopowych stawia przed nami wyzwania, których nie rozwiązują standardy webowe i mobilne.

Aplikacje desktopowe działają z szerokim dostępem do systemu. Nie ma sandboxowania jak w przeglądarkach. Nie ma ograniczeń uprawnień systemu operacyjnego jak w przypadku urządzeń mobilnych. Bez odpowiednich zabezpieczeń aplikacje mogą uzyskać dostęp do plików w całym systemie, manipulować wpisami rejestru i bezpośrednio współdziałać ze sprzętem.

Aplikacje muszą działać w systemach poza kontrolą organizacji. Czy na tym komputerze działa przestarzały system operacyjny bez najnowszych poprawek bezpieczeństwa? Aplikacja nadal musi tam działać. Bezpieczeństwo dziedziczy wszystkie słabości platformy bazowej.

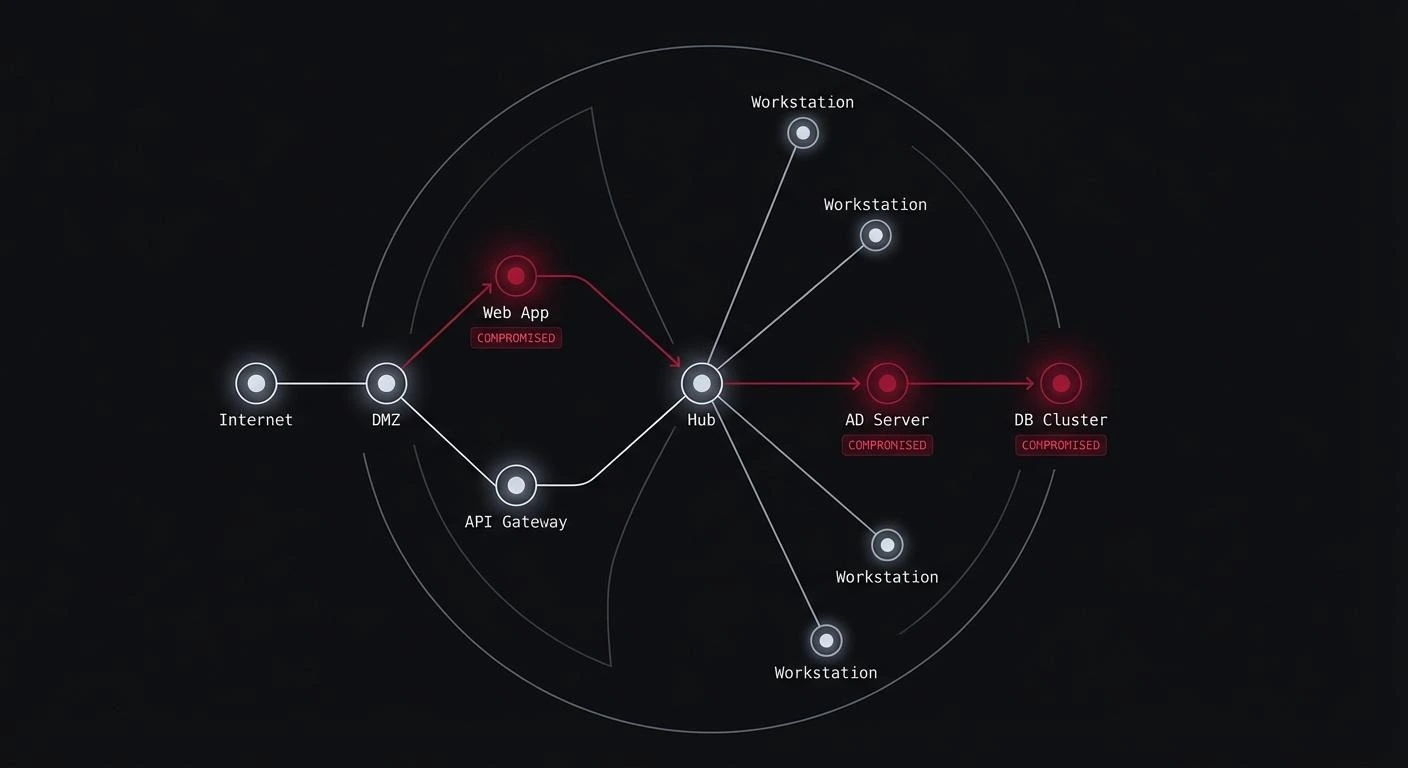

Dostęp fizyczny fundamentalnie zmienia model zagrożeń. Osoba z dostępem do maszyny może podłączać debugery do działających procesów, modyfikować pamięć w czasie rzeczywistym, patchować pliki wykonywalne i przeprowadzać reverse engineering kodu. Te zagrożenia rzadko dotyczą aplikacji webowych, gdzie kod wykonuje się na kontrolowanych serwerach.

Co wyróżnia testowanie aplikacji desktopowych?

Testowanie bezpieczeństwa aplikacji desktopowych wymaga innego podejścia niż testowanie aplikacji webowych. Powierzchnia ataku różni się w fundamentalny sposób.

Lokalne uruchamianie oznacza bezpośredni dostęp do wszystkiego. Pliki konfiguracyjne są czytelne. Pamięć procesów można zrzucić (dump). Pliki binarne można modyfikować. Dane przechowywane lokalnie pozostają niezabezpieczone. Każdy plik, którego dotyka aplikacja, staje się potencjalnym celem.

Wiele warstw komunikacji wymaga testowania. Aplikacje łączą się bezpośrednio z bazami danych, wykorzystują komunikację międzyprocesową z innymi procesami lokalnymi, odczytują i zapisują pliki w całym systemie oraz potencjalnie współdziałają ze sprzętem. Każdy kanał komunikacji ma odrębne wymagania bezpieczeństwa.

Logika po stronie klienta działa w nieprzyjaznym środowisku. Wszystko, co działa na maszynach użytkowników, jest pod ich kontrolą. Sprawdzanie licencji można obejść. Logikę uwierzytelniania można zmodyfikować. Klucze szyfrujące można wydobyć z pamięci. Modele bezpieczeństwa muszą zakładać, że środowisko klienta jest całkowicie niezaufane.

Testowanie aplikacji desktopowych – 12 krytycznych obszarów

Na podstawie Standardu Bezpieczeństwa dla Aplikacji Desktopowych (DASVS), oto co faktycznie ma znaczenie podczas testowania bezpieczeństwa aplikacji desktopowych:

1. Architektura i projekt: Testowanie aplikacji desktopowych zaczyna się od solidnych fundamentów

Większość problemów bezpieczeństwa wynika z decyzji dotyczących architektury, które zostały podjęte zanim napisano choćby jedną linijkę kodu.

Sprawdź, czy Twoja aplikacja przestrzega zasad minimalnych uprawnień. Czy żąda tylko minimalnych uprawnień systemu operacyjnego? Czy podnoszenie uprawnień odbywa się tylko wtedy, gdy jest to konieczne, z odpowiednim powiadomieniem użytkownika?

Sprawdź, czy operacje wrażliwe pod względem bezpieczeństwa wymagają dodatkowej weryfikacji poza początkowym uwierzytelnieniem. Dokumentacja Twojej architektury powinna jasno określać granice zaufania i przepływy danych.

Szybki test: Czy możesz wyjaśnić, gdzie w Twojej aplikacji przepływają wrażliwe dane i które komponenty mają podwyższone uprawnienia? Jeśli nie, Twoja architektura wymaga dopracowania.

2. Uwierzytelnianie: Lokalne zasady są inne

Aplikacje desktopowe nie zawsze mogą łączyć się z serwerem w celu weryfikacji danych uwierzytelniających. Potrzebujesz uwierzytelniania, które działa offline bez kompromitowania bezpieczeństwa.

Nigdy nie przechowuj danych uwierzytelniających w postaci zwykłego tekstu. Korzystaj z pamięci masowej zatwierdzonej przez platformę (Keychain w systemie macOS , Credential Manager w systemie Windows , Secret Service w systemie Linux). Zasady dotyczące haseł powinny uwzględniać minimalne wymagania dotyczące długości i złożoności, a także weryfikację w znanych bazach znanych wycieków.

Wdrażaj limitowanie prób uwierzytelniania, nawet w scenariuszach offline. Po wielokrotnych nieudanych próbach wprowadź opóźnienia lub tymczasowe blokady.

Szybki test: Przeszukaj kod w poszukiwaniu ciągów związanych z hasłami. Jeśli znajdziesz dane uwierzytelniające zapisane jawnym tekstem lub zahardkodowane sekrety, masz problem do natychmiastowego rozwiązania.

3. Kontrola dostępu: Blokady interfejsu nie wystarczą

Tutaj większość programistów popełnia błąd: zabezpieczają interfejs i myślą, że to już wszystko.

Sprawdzanie autoryzacji musi następować w logice biznesowej, nie tylko w komponentach interfejsu. Co się stanie, gdy ktoś wywoła funkcję administratora bezpośrednio, omijając wyłączony przycisk? Co jeśli inny proces wywoła ją poprzez IPC?

Sprawdź, czy reguły kontroli dostępu działają w zaufanej warstwie egzekwowania, której nie można ominąć. Zweryfikuj czy operacje na plikach prawidłowo respektują uprawnienia użytkownika. Sprawdź, czy funkcje administratora są rzeczywiście oddzielone od zwykłych operacji użytkownika.

Szybki test: Czy możesz wywołać funkcje uprzywilejowane bezpośrednio, omijając interfejs? Jeśli tak, kontrola dostępu jest wadliwa.

4. Ochrona danych: Wszystko co lokalne, wymaga szyfrowania

Aplikacja przechowuje pliki konfiguracyjne, dane w cache, dane użytkownika i potencjalnie dane uwierzytelniające. Wszystko lokalnie. Wszystko jest podatne na ataki, jeśli nie jest odpowiednio zaszyfrowane.

Korzystaj z szyfrowania API zatwierdzonych przez platformę. Minimum AES-256. Klucze nigdy nie powinny być zahardkodowane w pliku binarnym. Wykorzystuj mechanizmy przechowywania kluczy udostępniane przez system operacyjny, gdzie to możliwe (TPM, Secure Enclave itp.).

Zadbaj również o pamięć RAM. Wrażliwe dane powinny być usuwane z pamięci, gdy nie są już potrzebne. Zrzuty pamięci nie powinny ujawniać sekretów.

Szybki test: Skopiuj folder z danymi aplikacji. Czy możesz odczytać wrażliwe informacje bez deszyfrowania? Jeśli tak, ochrona danych nie działa.

5. Komunikacja: Nie ufaj żadnej sieci

Bez względu na to, czy komunikujesz się ze zdalnymi serwerami czy innymi procesami lokalnymi, kanały komunikacji wymagają ochrony.

Cały ruch sieciowy powinien wykorzystywać TLS z właściwą walidacją certyfikatów. Nie używaj certyfikatów z podpisem własnym(self-signed) w produkcji. Wdrażaj certificate pinning dla krytycznych połączeń.

Komunikacja międzyprocesowa wymaga uwierzytelniania i sprawdzania integralności. Nie ufaj danym z innych procesów tylko dlatego, że działają na tej samej maszynie.

Szybki test: Uruchom proxy do inspekcji ruchu sieciowego. Jeśli widzisz wrażliwe dane w postaci jawnej lub aplikacja akceptuje nieprawidłowe certyfikaty, masz problem.

6. Walidacja danych wejściowych: Sanityzuj wszystko

Aplikacje desktopowe przyjmują dane z plików, sieci, kanałów IPC i interfejsów użytkownika. Każde źródło danych to potencjalny wektor ataku.

Waliduj wszystkie dane wejściowe zgodnie z określonymi schematami. Stosuj walidację pozytywną (allow-listing) zamiast blokowania znanych złych danych. Ścieżki do plików podane przez użytkownika muszą być zwalidowane, aby zapobiec atakom path traversal.

Nigdy nie używaj niebezpiecznych funkcji jak eval() ani nie wykonuj jako kodu danych pochodzących od użytkownika. Polecenia systemu operacyjnego nigdy nie powinny zawierać niezwalidowanych danych od użytkownika.

Szybki test: Spróbuj otworzyć złośliwie spreparowany plik lub przekazać nieoczekiwane dane do aplikacji. Czy aplikacja się crashuje, ujawnia błędy lub zachowuje się nieprzewidywalnie?

7. Operacje na plikach: Postępuj ostrożnie

Pliki to obszar, w którym aplikacje desktopowe różnią się najbardziej od aplikacji webowych. Aplikacja odczytuje i zapisuje pliki w całym systemie, często z podwyższonymi uprawnieniami.

Zweryfikuj, że operacje na plikach wykonywane są z minimalnymi, niezbędnymi uprawnieniami. Pliki tworzone przez aplikację powinny mieć odpowiednie uprawnienia ograniczające dostęp tylko do autoryzowanych użytkowników. Waliduj typy plików, rozmiary i zawartość przed przetworzeniem.

Dla formatów plików, które mogą zawierać złośliwy payload (PDF, XML, ZIP), używaj bezpiecznych parserów, skonfigurowanych do zapobiegania atakom takim jak XXE injection i zip bombs.

Szybki test: Sprawdź uprawnienia na plikach tworzonych przez aplikację. Czy inni użytkownicy mogą odczytać wrażliwe dane, do których nie powinni mieć dostępu?

8. Integracja sprzętowa: Nie ufaj urządzeniom

Dyski USB, drukarki, kamery i czytniki biometryczne. Każde połączenie z urządzeniem to okazja do ataku.

Wdrażaj kontrolę dostępu do zasobów sprzętowych. Waliduj i uwierzytelniaj urządzenia przed nawiązaniem zaufanej komunikacji. Dane wymieniane z urządzeniami zewnętrznymi wymagają walidacji integralności.

Utrzymuj sterowniki urządzeń i biblioteki zaktualizowane. Minimalizuj powierzchnię ataku narażoną na potencjalnie złośliwe urządzenia.

Szybki test: Co się dzieje, gdy podłączysz nieoczekiwane urządzenie lub wyślesz zdeformowane dane z urządzenia peryferyjnego? Czy aplikacja radzi sobie z tym prawidłowo?

9. Logowanie i monitorowanie: Kontroluj co się dzieje

Potrzebujesz logów do wykrywania incydentów i analizy forensycznej, ale w aplikacjach desktopowych logowanie jest skomplikowane. Ważna jest równowaga między widocznością, prywatnością i wydajnością.

Loguj zdarzenia istotne dla bezpieczeństwa: próby uwierzytelnienia, zmiany uprawnień, błędy kontroli dostępu. Zbieraj tyle informacji, ile potrzeba do analizy, ale nie zapisuj wrażliwych danych ani danych osobowych.

Chroń logi przed manipulacją. Wdrażaj rotację logów, aby zapobiec wyczerpaniu miejsca na dysku. Szyfruj logi zawierające wrażliwe informacje.

Szybki test: Przejrzyj pliki logów. Czy zawierają hasła, dane osobowe lub inne wrażliwe informacje, których nie powinny?

10. Instalacja i aktualizacje: Zabezpiecz łańcuch dostaw

Jeśli atakujący skompromitują instalator lub mechanizm aktualizacji, mogą dystrybuować malware do każdego użytkownika.

Pakiety instalacyjne muszą być cyfrowo podpisane i zweryfikowane przed wykonaniem. Aktualizacje powinny być pobierane przez HTTPS z walidacją certyfikatu i weryfikacją podpisu przed instalacją.

Sam mechanizm aktualizacji nie może stać się wektorem ataku. Zweryfikuj, że aktualizacje utrzymują bezpieczne konfiguracje i nie resetują ustawień bezpieczeństwa.

Szybki test: Przechwyć proces sprawdzania aktualizacji. Czy da się zmusić aplikację do instalacji złośliwej aktualizacji?

11. Mechanizmy samoochrony: Wykrywaj tampering

Atakujący z dostępem do maszyny mogą podłączać debugery, modyfikować pamięć i patchować plik wykonywalny. Nie powstrzymasz zdeterminowanych atakujących, ale możesz im utrudnić życie i wykryć próby ingerencji.

Implementuj kontrole integralności w czasie wykonywania dla krytycznego kodu i danych. Wykrywaj próby debugowania przy operacjach wrażliwych. Weryfikuj integralność komponentów za pomocą sum kontrolnych lub podpisów.

Wykorzystuj funkcje bezpieczeństwa platformy jak ASLR, DEP i Control Flow Guard. Nigdy nie hardkoduj sekretów w pliku binarnym.

Szybki test: Podłącz debuger do działającej aplikacji. Czy możesz łatwo zmodyfikować zachowanie lub wydobyć sekrety?

12. Bezpieczeństwo interfejsu: Zatrzymaj wycieki danych

Interfejs to miejsce, gdzie wrażliwe dane wyciekają, jeśli nie jesteś ostrożny.

Maskuj wrażliwe informacje jak hasła w komponentach interfejsu. Zapobiegaj lub ukrywaj screenshoty podczas wyświetlania wrażliwych danych. Kontroluj operacje kopiuj-wklej dla pól zawierających sekrety.

Nie ujawniaj wrażliwych informacji w tytułach okien, komunikatach błędów czy powiadomieniach, które mogą pojawić się podczas udostępniania ekranu lub być widoczne dla osób postronnych.

Szybki test: Zrób screenshot, gdy aplikacja wyświetla wrażliwe dane. Jakie informacje są widoczne? Udostępnij ekran podczas wideokonferencji. Co mogą zobaczyć inni?

Testowanie aplikacji desktopowych – Następne kroki

Bezpieczeństwo aplikacji desktopowych nie jest już opcjonalne. Gdy aplikacje desktopowe obsługują wszystko – od dokumentacji finansowej po dane medyczne, poprzeczka bezpieczeństwa musi się podnieść.

Zacznij od zidentyfikowania, który poziom weryfikacji odpowiada Twojemu profilowi ryzyka:

- Poziom 1 (Podstawowy): Każda aplikacja desktopowa powinna spełniać te wymagania. Chronią one przed typowymi, dobrze znanymi atakami.

- Poziom 2 (Rozszerzony): Dla aplikacji przetwarzających poufne dane biznesowe. Bardziej zaawansowane mechanizmy kontroli i gruntowna integracja z procesem deweloperskim.

- Poziom 3 (Wysokie ryzyko): Aplikacje o znaczeniu krytycznym, w których naruszenie bezpieczeństwa byłoby katastrofalne w skutkach. Zakłada, że wykwalifikowani atakujący będą celowo atakowali aplikację.

Kompletny Standard Bezpieczeństwa dla Aplikacji Desktopowych (DASVS) zawiera szczegółowe, testowalne wymagania we wszystkich 12 domenach. To kompleksowy standard bezpieczeństwa opracowany specjalnie z myślą o zagrożeniach dla komputerów stacjonarnych.

Niezależnie od tego, czy piszesz kod, przeprowadzasz ocenę bezpieczeństwa czy oceniasz oprogramowanie dostawcy, DASVS zapewnia systematyczne ramy do tworzenia i weryfikowania bezpiecznych aplikacji na komputery stacjonarne.

Gotowy, aby odpowiednio zabezpieczyć swoją aplikację desktopową? Framework DASVS jest dostępny za darmo na GitHubie, ze szczegółowymi wymaganiami weryfikacji, wytycznymi implementacji i rekomendacjami specyficznymi dla platform.