Co reprezentuje Nasz Research

Odkrycia, Które Mają Znaczenie

Nasz zespół badawczy przeprowadza inżynierię wsteczną oprogramowania firmowego, aby odnaleźć luki zero-day zagrażające Twojej infrastrukturze - zanim zrobią to atakujący.

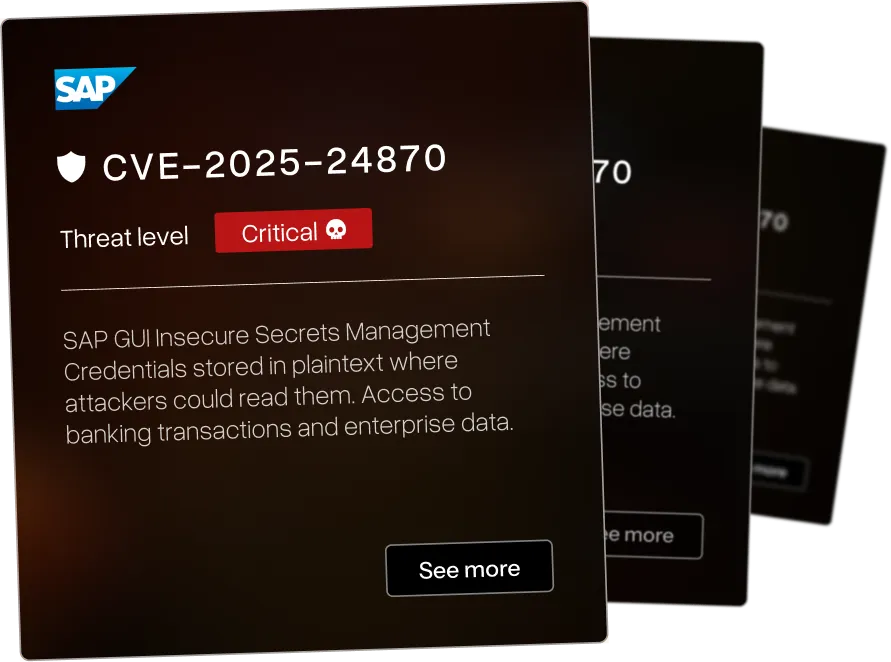

Przełamaliśmy Zabezpieczenia Gigantów

Poniższe podatności dotyczą systemów stworzonych i wykorzystywanych przez organizacje: SAP. IBM. Check Point. F5. BMC. Microsoft. Rapid7. CyberArk.

Aktualny Research

Opublikowaliśmy szeroki zakres podatności CVE w różnych branżach - każdej ma przypisany poziom zagrożenia od krytycznego do niskiego. Jesteśmy dumni, że wykrywanie przez nas krytycznych luk CVE w systemach firm takich jak IBM i Microsoft pomaga organizacjom na całym świecie stać się bezpieczniejszymi.

TCC bypass via dylib substitution in DaVinci Resolve allows malicious applications to access protected system resources

Connection pool exhaustion in Hackney HTTP client library allows remote attackers to cause denial of service

.webp)

Broken access control in Rapid7 AppSpider Pro < 7.5.021 allows standard users to place configuration files in directories belonging to other users/projects, potentially overriding security settings

Cross-site scripting in SAP NetWeaver Application Server ABAP allows injection of malicious scripts into web interfaces

Insecure key and secret management in SAP GUI stores encryption keys in recoverable format allowing credential theft

HTML injection in CyberArk Endpoint Privilege Manager allows attackers to inject arbitrary HTML content

Missing rate limiting on password change in CyberArk EPM allows brute-force attacks against user accounts

Self-reflected XSS in CyberArk Endpoint Privilege Manager allows script execution via crafted requests

IP spoofing vulnerability in CyberArk Endpoint Privilege Manager allows attackers to bypass IP-based access controls

Stored cross-site scripting in CyberArk Endpoint Privilege Manager allows persistent script injection in management console

Local privilege escalation in Atlassian Sourcetree for Mac allows local attackers to execute arbitrary code with elevated privileges

Dylib hijacking in Fast CAD Reader allows local attackers to execute arbitrary code by placing malicious libraries

Cross-site scripting in Ready_ Symfonia eDokumenty document management system allows injection of malicious scripts

Local file inclusion in Ready_ Symfonia eDokumenty allows attackers to read arbitrary files from the server filesystem

SQL injection in Ready_ Symfonia eDokumenty allows attackers to execute arbitrary SQL queries against the backend database

Najpierw mapujemy Twoje systemy, następnie testujemy jak można je złamać.

Dlatego krytyczne luki zwykle znajdujemy poza pierwotnym zakresem testów - atakujący nie ograniczają się do tego, co jest w dokumentacji.

Testy Bezpieczeństwa - FAQ

Pytania, które zespoły bezpieczeństwa zadają przed partnerstwem z AFINE.