Co reprezentuje Nasz Research

Odkrycia, Które Mają Znaczenie

Nasz zespół badawczy przeprowadza inżynierię wsteczną oprogramowania firmowego, aby odnaleźć luki zero-day zagrażające Twojej infrastrukturze - zanim zrobią to atakujący.

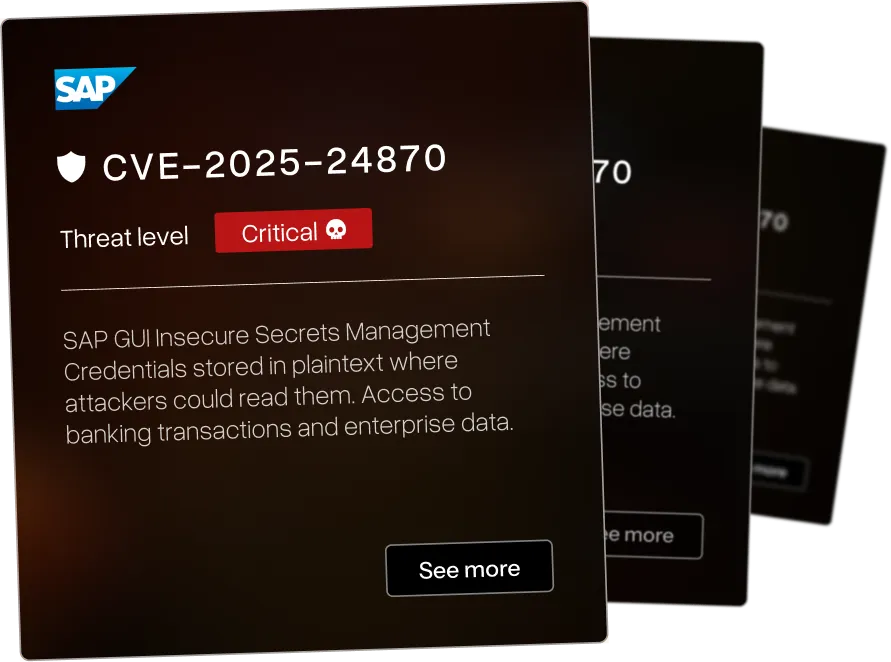

Przełamaliśmy Zabezpieczenia Gigantów

Poniższe podatności dotyczą systemów stworzonych i wykorzystywanych przez organizacje: SAP. IBM. Check Point. F5. BMC. Microsoft. Rapid7. CyberArk.

Aktualny Research

Opublikowaliśmy szeroki zakres podatności CVE w różnych branżach - każdej ma przypisany poziom zagrożenia od krytycznego do niskiego. Jesteśmy dumni, że wykrywanie przez nas krytycznych luk CVE w systemach firm takich jak IBM i Microsoft pomaga organizacjom na całym świecie stać się bezpieczniejszymi.

Remote code execution in Ready_ Symfonia eDokumenty allows unauthenticated attackers to execute arbitrary commands on the server

Remote code execution via CSV injection in Proget Console - activation data containing malicious formulas executes when opened in Excel

Stored XSS via unsanitized activation messages in Proget Console allows attackers to execute JavaScript in victim browsers

Stored cross-site scripting in Proget Console comments allows high-privileged users to inject malicious scripts affecting other administrators

Authorization bypass in Proget MDM allows low-privileged users to access MDM profiles revealing allowed and blocked device features

Insecure direct object reference in Proget MDM allows low-privileged users to view sensitive backup data including UUIDs, names, and emails

Authorization bypass in Proget MDM allows low-privileged users to retrieve device passwords using UUIDs obtained from other vulnerabilities

Broken access control in Proget MDM allows low-privileged users to enumerate task and device details including UUIDs via brute-force

Dylib hijacking in DaVinci Resolve allows local attackers to execute arbitrary code with application privileges

Local privilege escalation vulnerability in Sparkle autoupdate daemon allows local attackers to elevate privileges to root on macOS systems

TCC (Transparency, Consent, Control) bypass via Downloader XPC Service in Sparkle framework allows malicious apps to access protected user data without consent on macOS

HTML injection in AdmirorFrames Joomla extension allows attackers to inject arbitrary HTML content

Server-side request forgery in AdmirorFrames Joomla extension allows attackers to make requests to internal systems

Full path disclosure in AdmirorFrames Joomla extension reveals server filesystem paths to attackers

Cross-site scripting in Check Point Mobile Access portal File Share application allows injection of malicious scripts

Najpierw mapujemy Twoje systemy, następnie testujemy jak można je złamać.

Dlatego krytyczne luki zwykle znajdujemy poza pierwotnym zakresem testów - atakujący nie ograniczają się do tego, co jest w dokumentacji.

Testy Bezpieczeństwa - FAQ

Pytania, które zespoły bezpieczeństwa zadają przed partnerstwem z AFINE.