Co reprezentuje Nasz Research

Odkrycia, Które Mają Znaczenie

Nasz zespół badawczy przeprowadza inżynierię wsteczną oprogramowania firmowego, aby odnaleźć luki zero-day zagrażające Twojej infrastrukturze - zanim zrobią to atakujący.

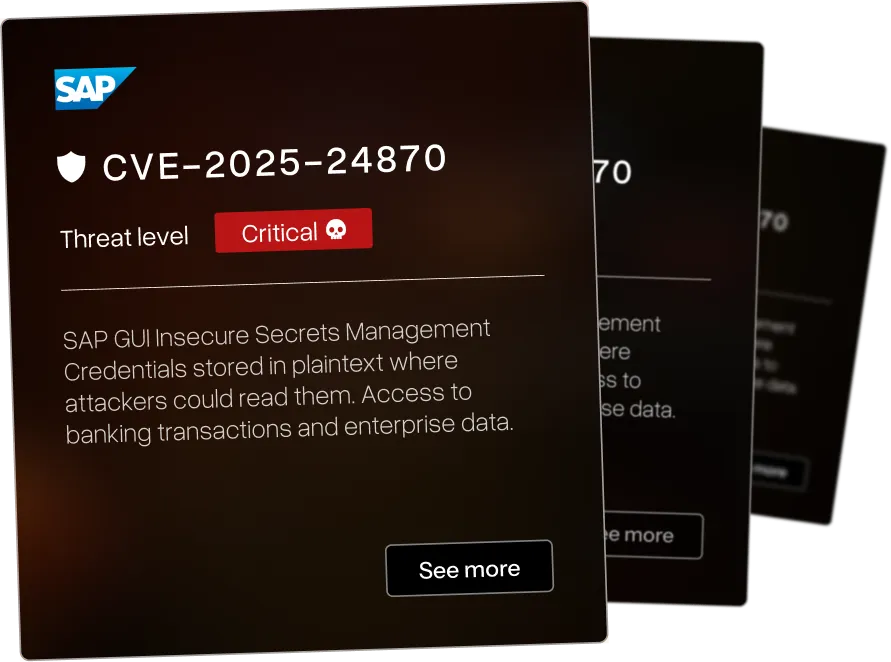

Przełamaliśmy Zabezpieczenia Gigantów

Poniższe podatności dotyczą systemów stworzonych i wykorzystywanych przez organizacje: SAP. IBM. Check Point. F5. BMC. Microsoft. Rapid7. CyberArk.

Aktualny Research

Opublikowaliśmy szeroki zakres podatności CVE w różnych branżach - każdej ma przypisany poziom zagrożenia od krytycznego do niskiego. Jesteśmy dumni, że wykrywanie przez nas krytycznych luk CVE w systemach firm takich jak IBM i Microsoft pomaga organizacjom na całym świecie stać się bezpieczniejszymi.

Cross-site scripting in Check Point Mobile Access portal SNX bookmarks allows attackers to inject malicious scripts via bookmark parameters

Directory traversal in Check Point Mobile Access File Share allows authenticated attackers to access files outside intended directories

Information disclosure via GraphQL introspection in OpenShift exposes API schema and internal structure to attackers

Denial of service vulnerability in OpenShift container platform allows attackers to disrupt cluster operations

Session fixation in SoftCOM iKSORIS Internet Starter Module allows attackers to hijack user sessions

Stored cross-site scripting in SoftCOM iKSORIS Internet Starter Module allows persistent malicious script storage

Reflected cross-site scripting in SoftCOM iKSORIS Internet Starter Module via additional vulnerable parameter

Open redirect in SoftCOM iKSORIS Internet Starter Module allows attackers to redirect users to malicious websites

Client-side denial of service in SoftCOM iKSORIS Internet Starter Module causes browser to become unresponsive

.webp)

Open redirect in MobSF login allows attackers to redirect authenticated users to malicious websites

PIN brute force vulnerability in KioWare for Windows due to missing rate limiting on PIN entry

Security control bypass in KioWare for Windows allows circumvention of kiosk restrictions

Kiosk environment escape in KioWare for Windows allows users to break out of restricted kiosk mode

Text injection vulnerability in Fortinet SSL VPN web UI allows attackers to inject arbitrary text content into the login page

IP spoofing vulnerability in Site Reviews WordPress plugin allows attackers to bypass IP-based restrictions

Najpierw mapujemy Twoje systemy, następnie testujemy jak można je złamać.

Dlatego krytyczne luki zwykle znajdujemy poza pierwotnym zakresem testów - atakujący nie ograniczają się do tego, co jest w dokumentacji.

Testy Bezpieczeństwa - FAQ

Pytania, które zespoły bezpieczeństwa zadają przed partnerstwem z AFINE.