Co reprezentuje Nasz Research

Odkrycia, Które Mają Znaczenie

Nasz zespół badawczy przeprowadza inżynierię wsteczną oprogramowania firmowego, aby odnaleźć luki zero-day zagrażające Twojej infrastrukturze - zanim zrobią to atakujący.

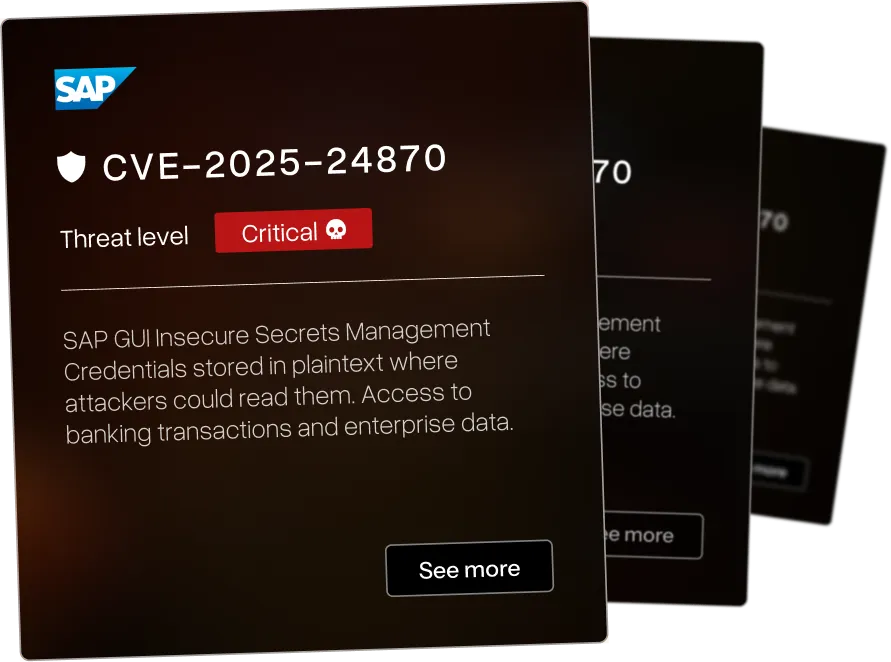

Przełamaliśmy Zabezpieczenia Gigantów

Poniższe podatności dotyczą systemów stworzonych i wykorzystywanych przez organizacje: SAP. IBM. Check Point. F5. BMC. Microsoft. Rapid7. CyberArk.

Aktualny Research

Opublikowaliśmy szeroki zakres podatności CVE w różnych branżach - każdej ma przypisany poziom zagrożenia od krytycznego do niskiego. Jesteśmy dumni, że wykrywanie przez nas krytycznych luk CVE w systemach firm takich jak IBM i Microsoft pomaga organizacjom na całym świecie stać się bezpieczniejszymi.

Authenticated directory traversal and LFI in Observium via additional vulnerable path

Cross-site scripting in Observium via additional vulnerable parameter

SQL injection in Observium via another injection point allows database attacks

Cross-site scripting in Observium via different vulnerable functionality

Authenticated directory traversal and LFI in Observium via separate endpoint

Authenticated directory traversal and LFI in Observium allows server file access

SQL injection in Observium via additional vulnerable parameter allows database manipulation

Cross-site request forgery in Observium allows attackers to perform actions on behalf of authenticated users

Cross-site scripting in Observium via additional vulnerable input

Cross-site scripting in Observium via different request parameter

Cross-site scripting in Observium via separate vulnerable endpoint

Cross-site scripting in Observium via additional injection point

XSS w Observium przez podatne parametry

Authenticated directory traversal and local file inclusion in Observium via additional endpoint

Cross-site scripting in Observium allows script injection via crafted input

Najpierw mapujemy Twoje systemy, następnie testujemy jak można je złamać.

Dlatego krytyczne luki zwykle znajdujemy poza pierwotnym zakresem testów - atakujący nie ograniczają się do tego, co jest w dokumentacji.

Testy Bezpieczeństwa - FAQ

Pytania, które zespoły bezpieczeństwa zadają przed partnerstwem z AFINE.