Co reprezentuje Nasz Research

Odkrycia, Które Mają Znaczenie

Nasz zespół badawczy przeprowadza inżynierię wsteczną oprogramowania firmowego, aby odnaleźć luki zero-day zagrażające Twojej infrastrukturze - zanim zrobią to atakujący.

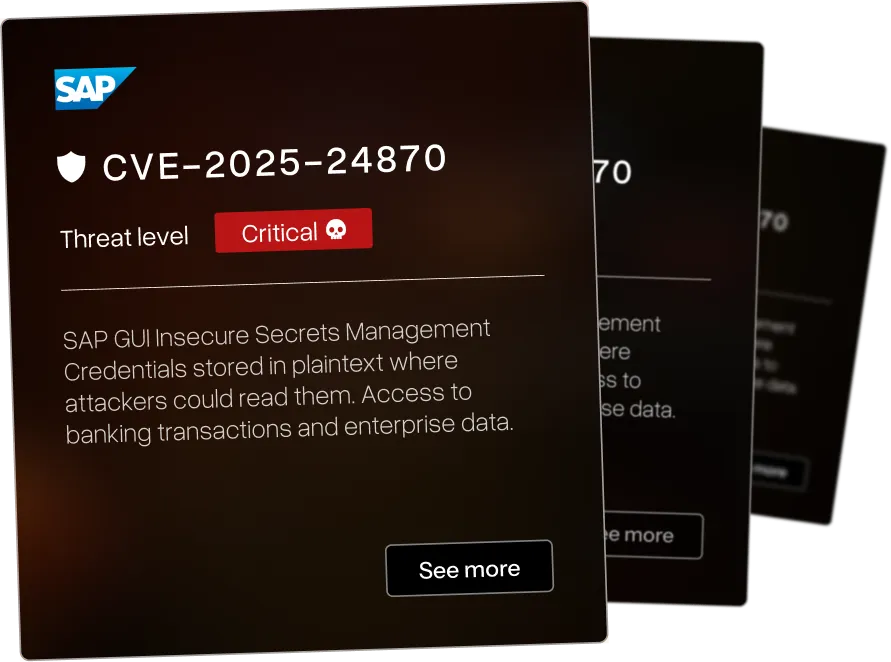

Przełamaliśmy Zabezpieczenia Gigantów

Poniższe podatności dotyczą systemów stworzonych i wykorzystywanych przez organizacje: SAP. IBM. Check Point. F5. BMC. Microsoft. Rapid7. CyberArk.

Aktualny Research

Opublikowaliśmy szeroki zakres podatności CVE w różnych branżach - każdej ma przypisany poziom zagrożenia od krytycznego do niskiego. Jesteśmy dumni, że wykrywanie przez nas krytycznych luk CVE w systemach firm takich jak IBM i Microsoft pomaga organizacjom na całym świecie stać się bezpieczniejszymi.

Authenticated directory traversal and local file inclusion in Observium via different parameter

Authenticated directory traversal and local file inclusion in Observium allows reading server files

SQL injection in Observium via different injection point allows database attacks

Cross-site scripting in Observium network monitoring platform allows script injection

SQL injection in Observium network monitoring platform allows database manipulation

Cross-site scripting in SilverStripe Advanced Reports Module allows script injection

Przepełnienie pamięci w Microsoft Edge (EdgeHTML) umożliwia zdalne wykonanie kodu przez spreparowaną zawartość webową

DLL hijacking in touchpad driver allows local attackers to execute arbitrary code with elevated privileges

.webp)

Insecure direct object reference in ACF to REST API WordPress plugin allows unauthorized data access via permalink manipulation

.webp)

Unauthenticated server-side request forgery in Bitrix CRM allows attackers to access internal systems

.webp)

Cross-site scripting with WAF bypass in Bitrix CRM allows script injection despite security controls

Remote command execution via unrestricted file upload in ExpressionEngine allows arbitrary code execution

.svg.webp)

Directory traversal in Apache Wicket allows reading Wicket markup source files from the server

Remote stored XSS via attachment name in Afterlogic WebMail Pro 8.3.11 allows persistent script injection

Eskalacja uprawnień w F5 BIG-IP - użytkownik przejmuje kontrolę nad systemem

Najpierw mapujemy Twoje systemy, następnie testujemy jak można je złamać.

Dlatego krytyczne luki zwykle znajdujemy poza pierwotnym zakresem testów - atakujący nie ograniczają się do tego, co jest w dokumentacji.

Testy Bezpieczeństwa - FAQ

Pytania, które zespoły bezpieczeństwa zadają przed partnerstwem z AFINE.