Testy Penetracyjne

dla Infrastruktury Krytycznej

Przeprowadzane przez pentesterów z ponad 150 opublikowanymi lukami CVE i 10-letnim doświadczeniem w testowaniu infrastruktury krytycznej

Pentesty Infrastruktury Redukujące Ryzyko

Większość corocznych testów penetracyjnych wygląda następująco:

Testy nie uwzględniają ograniczeń operacyjnych OT

Zespół otrzymuje raport i nie wie co naprawić i dlaczego

Skany są powierzchowne i omijają rzeczywiste ścieżki ataku

Pokazujemy co zawodzi, w jaki sposób i jakie dane klientów są narażone.

Nasze testy penetracyjne identyfikują luki w zabezpieczeniach wpływające na ciągłość operacji. Przedstawiamy precyzyjną analizę -które wektory ataku są realne i co wymaga natychmiastowej naprawy.

Dlaczego Organizacje Wybierają AFINE do Testów Penetracyjnych

Przez dekadę przetestowaliśmy bezpieczeństwo setek środowisk infrastruktury krytycznej. Nasz zespół zna słabe punkty środowisk SCADA i dokumentuje precyzyjnie każdą skuteczną ścieżkę ataku. Każda znaleziona luka ma działający proof-of-concept i klasyfikację zagrożenia dla ciągłości operacyjnej.

Nasze Usługi

Testy Systemów SCADA

Testujemy implementacje protokołów SCADA, uwierzytelnianie HMI i segmentację sieci. Obejmuje to bezpieczeństwo baz danych historycznych, dostęp do stanowisk roboczych i kanały zdalnego dostępu dostawców.

Systemy Sterowania Przemysłowego (ICS)

Analizujemy logikę PLC i komunikację kontrolerów pod kątem możliwości nieautoryzowanej modyfikacji. Testy obejmują próby obejścia systemów bezpieczeństwa, ataki na procesy i weryfikację czy systemy monitoringu wykrywają złośliwe zmiany.

Pentesty Infrastruktury OT

Testujemy granice sieci między środowiskami IT i OT, weryfikujemy reguły firewalli i symulujemy ścieżki ataku z sieci korporacyjnej do systemów sterowania. Testy obejmują manipulację protokołami przemysłowymi i weryfikację szyfrowania.

Testy Aplikacji Webowych

Testujemy interfejsy webowe SCADA, portale zarządzania energią i webowe aplikacje HMI. Obejmuje to obejścia uwierzytelniania, ataki iniekcyjne i luki specyficzne dla pulpitów monitoringu w czasie rzeczywistym.

Infrastruktura chmury

Oceniamy systemy SCADA połączone z chmurą, aplikacje przemysłowe w IaaS/PaaS i architektury hybrydowe chmura-OT. Testujemy bezpieczeństwo API, zarządzanie tożsamością i narażenie systemów sterowania przez błędne konfiguracje chmurowe.

Aplikacje mobilne

Testujemy aplikacje dla operatorów terenowych, zdalne systemy monitoringu i mobilne klienty SCADA. Testy obejmują bezpieczeństwo uwierzytelniania, luki w przechowywaniu danych i nieautoryzowane punkty dostępu do systemów sterowania.

Inżynieria Społeczna

Testujemy świadomość bezpieczeństwa personelu operacyjnego poprzez ukierunkowane ataki - phishing skierowany do operatorów systemów kontroli, ataki telefoniczne na zespoły utrzymania ruchu i próby nieuprawnionego dostępu fizycznego.

Urządzenia Wbudowane i Firmware

Przeprowadzamy analizę firmware urządzeń automatyki - sterowników PLC, jednostek RTU i bram komunikacyjnych. Szukamy backdoorów, nieautoryzowanego kodu i trwałych podatności protokołów.

Systemy Bezpieczeństwa AI/ML

Analizujemy bezpieczeństwo modeli AI pod kątem ataków prompt injection i data poisoning. Testy obejmują uwierzytelnianie API, manipulację predykcjami modelu oraz weryfikację czy kompromitacja AI może spowodować zakłócenia operacyjne.

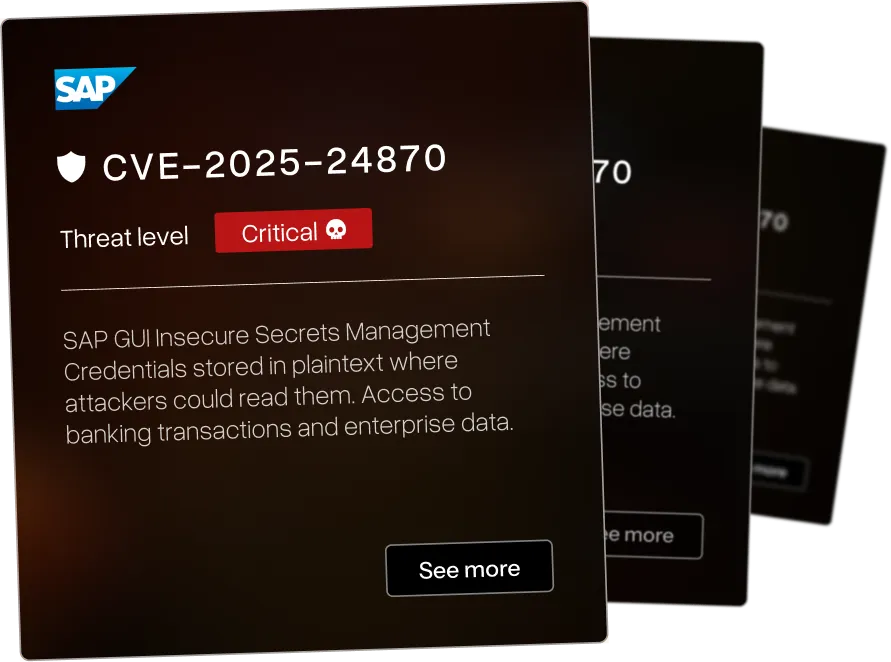

Oprogramowanie Korporacyjne, Które Zhakowaliśmy

Nasze testy penetracyjne ujawniają luki w platformach kluczowych dla organizacji infrastruktury krytycznej. Wykorzystujemy zarówno znane CVE, jak i nieudokumentowane podatności.

Przepełnienie pamięci w Microsoft Edge (EdgeHTML) umożliwia zdalne wykonanie kodu przez spreparowaną zawartość webową

.webp)

Remote code execution via insecure deserialization in IBM i Access Client Solutions allows attackers to execute arbitrary code

Missing rate limiting on password change in CyberArk EPM allows brute-force attacks against user accounts

Zobacz wszystkie opublikowane przez nas CVE:

.webp)

.webp)

AFINE Adaptive Security Framework (AASF)

Framework opracowany na podstawie dekady ocen bezpieczeństwa i stale udoskonalany wraz z ewolucją metod ataków. Nasza metodologia odzwierciedla aktualne wzorce zagrożeń i wyzwania bezpieczeństwa, przed którymi stoją organizacje w miarę rozszerzania się ich powierzchni ataku.

Jesteśmy Gotowi Dostarczyć Bezpieczeństwo na Najwyższym Poziomie

Dlaczego Organizacje Nam Ufają?

Testy penetracyjne Infrastruktury Krytycznej - FAQ

Umów Konsultację

Umów konsultację, aby zaplanować pentesty dostosowane do Twojego środowiska produkcyjnego.