Red Team

dla Infrastruktury Krytycznej

Ćwiczenia Red Team przeprowadzane przez specjalistów bezpieczeństwa z opublikowanymi 150+ lukami CVE w SAP, IBM, Microsoft, CyberArk...

Red Team Walidujący Twoje Zabezpieczenia

Oto, co dzieje się w większości programów bezpieczeństwa:

Kontrole wyglądają dobrze na papierze

Twój SOC ma reguły wykrywania

Segmentacja sieci między IT a OT jest udokumentowana

Wszyscy zakładają, że zabezpieczenia działają

Pokazujemy co zawodzi, w jaki sposób i jakie dane klientów są narażone.

Symulujemy zachowanie atakującego, aby sprawdzić Twoje zabezpieczenia. Pokazujemy, które ścieżki ataku prowadzą do systemów krytycznych, gdzie kontrole bezpieczeństwa zawiodły i które luki naprawić w pierwszej kolejności.

Dlaczego Organizacje Wybierają AFINE do Ćwiczeń Red Team

Od dekady testujemy systemy przemysłowe metodą Red Team. Pracujesz z zespołem, który rozumie rzeczywiste taktyki atakujących na infrastrukturę OT. Symulujemy łańcuchy ataków na systemy SCADA i pokazujemy, które zabezpieczenia wymagają wzmocnienia.

Tryb Purple Team

Większość klientów z infrastruktury krytycznej wybiera współpracę Purple Team. Dzięki któremu Twój SOC widzi naszą aktywność w czasie rzeczywistym. Wyjaśniamy, co robimy, jak to wygląda w logach i jak powinno działać wykrywanie dla ataków ukierunkowanych na OT.

Otrzymujesz zarówno walidację bezpieczeństwa, jak i natychmiastowe ulepszenia SOC. Twoi analitycy uczą się, jak wyglądają zaawansowane ataki na systemy przemysłowe podczas ich trwania - od ruchu bocznego z IT do OT po próby kompromitacji systemów sterujących.

Nasze Usługi

Walidacja Ścieżek Ataku do Systemów Sterujących

Symulujemy ruch przeciwnika od początkowego naruszenia do systemów sterujących. Obejmuje to ścieżki eskalacji uprawnień, kradzież poświadczeń ze stacji roboczych inżynierów i lateral movement przez granice IT/OT. Ćwiczenia walidują, czy Twoje zabezpieczenia zatrzymują atakujących przed dotarciem do technologii operacyjnej.

Wykrywanie i Reakcja SOC

Testujemy, czy Twój SOC wykrywa zaawansowane ataki na systemy przemysłowe. Sprawdzamy zasady SIEM dla lateral movement z IT do OT, wykrywanie kradzieży poświadczeń ze środowisk inżynierskich oraz czasy uruchamiania alertów i reakcji. Współpraca Purple Team pozwala w czasie rzeczywistym zobaczyć, jak SOC radzi sobie z atakami na infrastrukturę OT.

Skuteczność segmentacji IT/OT

Symulujemy ataki z sieci IT na środowiska OT. Sprawdzamy, czy da się ominąć zapory, przełamać segmentację sieci i czy zasady bezpieczeństwa rzeczywiście zatrzymują lateral movement do systemów SCADA i infrastruktury sterującej.

Dostęp Podmiotów Trzecich

Oceniamy bezpieczeństwo integracji dostawców i ścieżki dostępu zdalnego poprzez symulację przeciwnika. Obejmuje to wykorzystanie VPN wykonawcy, kompromitację połączeń partnerów i to, czy dostęp podmiotów trzecich umożliwia dotarcie do systemów sterujących.

Testy Bezpieczeństwa Fizycznego

Testujemy zabezpieczenia fizyczne i podatność pracowników na socjotechnikę. Obejmuje to próby dostania się do pomieszczeń sterujących, wyłudzanie poświadczeń od pracowników i scenariusze tailgatingu. Sprawdzamy, czy przełamanie zabezpieczeń fizycznych daje dostęp do systemów sterujących.

Symulacja Zagrożeń Wewnętrznych

Testujemy, co może zrobić osoba z wewnątrz organizacji. Przejmujemy konta administratorów, wykradamy dane z systemów, do których mamy autoryzację, i wykonujemy złośliwe działania z zaufanych kont. Sprawdzamy, czy Twój SOC rozpozna zagrożenie wewnętrzne ukryte w normalnej aktywności.

Scenariusze Ataków Wielowektorowych

Łączymy ataki cyfrowe, inżynierię społeczną i testy fizyczne podczas ćwiczeń Red Team. Obejmuje to kampanie phishingowe skierowane w operatorów, wykorzystywanie systemów internetowych i skoordynowane ataki przez wiele punktów wejścia. Ćwiczenia walidują zdolność Twojej organizacji do wykrywania i reagowania na złożone zagrożenia.

Wykrywanie Command & Control

Sprawdzamy, czy Twoje zabezpieczenia wykrywają infrastrukturę C2 atakujących. Testujemy komunikację ze skompromitowanych systemów, kanały eksfiltracji danych i mechanizmy utrzymania dostępu. Sprawdzamy, czy Twój SOC wyłapie obecność atakującego w środowisku przemysłowym.

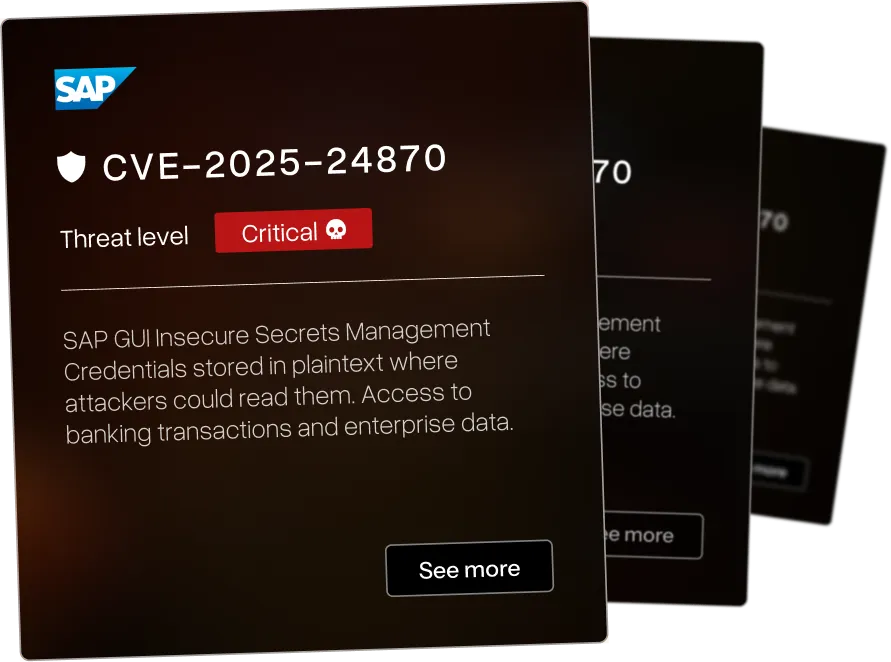

Oprogramowanie Korporacyjne, Które Zhakowaliśmy

Nasze ćwiczenia Red Team walidują zabezpieczenia w oprogramowaniu korporacyjnym używanym przez infrastrukturę krytyczną. Symulujemy zaawansowanych atakujących wykorzystujących zarówno znane luki CVE, jak i nieudokumentowane 0-day'e.

Przepełnienie pamięci w Microsoft Edge (EdgeHTML) umożliwia zdalne wykonanie kodu przez spreparowaną zawartość webową

.webp)

Remote code execution via insecure deserialization in IBM i Access Client Solutions allows attackers to execute arbitrary code

Missing rate limiting on password change in CyberArk EPM allows brute-force attacks against user accounts

Zobacz wszystkie opublikowane przez nas CVE:

.webp)

.webp)

AFINE Adaptive Security Framework (AASF)

Framework opracowany na podstawie dekady ocen bezpieczeństwa i stale udoskonalany wraz z ewolucją metod ataków. Nasza metodologia odzwierciedla aktualne wzorce zagrożeń i wyzwania bezpieczeństwa, przed którymi stoją organizacje w miarę rozszerzania się ich powierzchni ataku.

Jesteśmy Gotowi Dostarczyć Bezpieczeństwo na Najwyższym Poziomie

Dlaczego Organizacje Nam Ufają?

Często zadawane pytania dotyczące ćwiczeń Red Team

Umów Konsultację

Każdy projekt dopasowujemy do Twojej infrastruktury i specyfiki zagrożeń. Umów konsultację, aby omówić swoje wymagania.