Wprowadzenie

Bezpieczeństwo VoIP to kluczowe wyzwanie dla współczesnych organizacji wykorzystujących technologię Voice over IP. VoIP, oferując niezrównaną elastyczność i opłacalność, stał się fundamentem nowoczesnej komunikacji w przedsiębiorstwach. Jednak jego zależność od sieci internetowych niesie ze sobą szereg wyzwań z zakresu cyberbezpieczeństwa. W tym artykule omówimy podstawy technologii VoIP, jej infrastrukturę i kluczowe komponenty, wykorzystywane protokoły, najczęstsze zagrożenia oraz rolę testów penetracyjnych w ochronie organizacji przed ewoluującymi atakami.

Czym jest VoIP?

VoIP, czyli Voice over Internet Protocol (znany również jako telefonia IP lub internetowa), to zbiór technologii umożliwiających przesyłanie głosu, wideo oraz treści multimedialnych przez sieć IP, zamiast korzystania z tradycyjnych, komutowanych łączy telefonicznych. Poprzez konwersję analogowego sygnału głosowego na cyfrowe pakiety danych, VoIP umożliwia komunikację w czasie rzeczywistym między urządzeniami takimi jak telefony IP, komputery czy aplikacje mobilne.

Adopcja VoIP jest napędzana przez generowane oszczędności finansowe, integrację z systemami komunikacji zunifikowanej (UC - Unified Communications) oraz obsługę zaawansowanych funkcji, takich jak wideokonferencje. VoIP pozwala na płynną integrację z aplikacjami biznesowymi, np. platformami CRM i narzędziami do współpracy zespołowej. Jednak rozwój tej technologii wiąże się również z unikalnymi zagrożeniami, dlatego bezpieczeństwo VoIP i regularne testy penetracyjne stają się kluczowe dla zapewnienia integralności systemu i ochrony poufnych danych komunikacyjnych.

Kluczowe funkcje systemów VoIP

- Przekierowywanie połączeń, kolejkowanie i nagrywanie rozmów

- Komunikaty powitalne i IVR (Interactive Voice Response)

- Konferencje audio i wideo

- Poczta głosowa

- Integracja z narzędziami biznesowymi (np. CRM)

- Wsparcie pracy zdalnej (aplikacje desktopowe i mobilne)

- Skalowalność i elastyczność

- Obniżenie kosztów

Infrastruktura VoIP

System VoIP składa się przede wszystkim z centrali PBX (Private Branch Exchange) pełniącej rolę centralnego serwera zarządzającego komunikacją głosową pomiędzy użytkownikami, a punktami końcowymi — czyli urządzeniami lub aplikacjami umożliwiającymi połączenie z PBX. Architektura VoIP może przyjmować różne formy w zależności od infrastruktury, wykorzystywanych protokołów oraz modelu wdrożeniowego. Poniżej przedstawiono kluczowe komponenty infrastruktury VoIP.

PBX (Private Branch Exchange)

PBX to podstawowy element każdego VoIP. Jest to prywatna centrala telefoniczna zarządzająca komunikacją głosową wewnętrzną i zewnętrzną. PBX obsługuje kierowanie połączeń, przełączanie, a także oferuje zaawansowane funkcje telekomunikacyjne. Istnieje kilka implementacji PBX:

- PBX lokalny (on-premises) – fizyczny serwer VoIP znajdujący się w infrastrukturze organizacji

- PBX wirtualny – lekkie, softwaerowe rozwiązanie uruchamiane na maszynie wirtualnej

- PBX w chmurze – hostowana usługa VoIP zarządzana przez zewnętrznego dostawcę, eliminująca potrzebę posiadania lokalnej infrastruktury

Urządzenia końcowe

Wśród urządzeń końcowych VoIP możemy wyróżnić:

- Telefony IP – fizyczne urządzenia stacjonarne zaprojektowane specjalnie do komunikacji VoIP

- Softphony – aplikacje działające na komputerach, tabletach lub smartfonach, umożliwiające połączenia głosowe przez sieci IP

- ATA (Analog Telephone Adapter) – adaptery umożliwiające podłączenie tradycyjnych telefonów analogowych, faksów i podobnych urządzeń do sieci VoIP

Bramy sieciowe (gateway)

Bramy sieciowe to kluczowe komponenty infrastruktury VoIP, umożliwiające współdziałanie z różnymi sieciami telekomunikacyjnymi. Odpowiadają za połączenie i translację między siecią VoIP, a innymi typami sieci, np. PSTN (Public Switched Telephone Network). Gwarantują spójną transmisję głosu, wideo oraz sygnalizacji pomiędzy systemami. Wyróżniamy dwa główne typy bram:

- Media Gateways – odpowiadają za konwersję strumieni głosu/wideo między różnymi formatami i protokołami sieciowymi

- Signaling Gateways – zajmują się tłumaczeniem protokołów w warstwie sterowania połączeniami i zarządzania sesjami

Session Border Controllers (SBC)

Session Border Controllers (SBC) to kluczowe komponenty sieci VoIP odpowiedzialne za bezpieczeństwo VoIP, kontrolę i optymalizację przepływu komunikacji. Ich podstawowe funkcje obejmują:

- Ochronę oraz funkcje zapory sieciowej (firewall)

- Zarządzanie jakością usług (QoS – Quality of Service)

- Współpracę między rozwiązaniami różnych producentów (interoperacyjność)

- Obsługę połączeń i egzekwowanie polityk

- Translację protokołów (protocol interworking)

- Monitorowanie i raportowanie

Protokoły VoIP

SIP (Session Initiation Protocol)

SIP to protokół sygnalizacyjny używany do inicjowania, utrzymywania, modyfikowania i kończenia sesji komunikacji w czasie rzeczywistym w sieciach IP. Sesje te mogą obejmować połączenia głosowe, wideo, wiadomości oraz inne formy komunikacji multimedialnej. SIP to protokół tekstowy, którego składnia jest inspirowana HTTP. Domyślnie używa portu 5060 UDP/TCP dla ruchu niezaszyfrowanego oraz portu 5061 UDP/TCP dla połączeń szyfrowanych za pomocą TLS.

Żądania SIP (SIP Requests)

Istnieje 14 metod żądań SIP, z czego pierwsze 6 są najważniejsze:

- REGISTER – informuje serwer SIP, że użytkownik jest gotowy do odbierania połączeń pod swoim aktualnym adresem IP

- INVITE – inicjuje nową sesję komunikacyjną (rozmowa głosowa lub wideo)

- ACK – potwierdza poprawne otrzymanie żądania INVITE

- CANCEL – anuluje niezrealizowane żądanie INVITE (przed nawiązaniem połączenia)

- BYE – kończy aktywną sesję/połączenie

- OPTIONS – sprawdza, jakie funkcje są obsługiwane przez punkt końcowy

Dodatkowe metody SIP:

- PRACK – potwierdza otrzymanie tymczasowych odpowiedzi (1xx), zwiększając niezawodność sygnalizacji

- SUBSCRIBE – rozpoczyna subskrypcję powiadomień o zdarzeniach ze wskazanego źródła

- NOTIFY – informuje subskrybenta o wystąpieniu zdarzenia

- PUBLISH – publikuje zdarzenie na serwerze powiadomień

- INFO – przesyła dane w trakcie sesji, nie zmieniając jej stanu (np. sygnały DTMF)

- REFER – prosi odbiorcę o nawiązanie połączenia z innym użytkownikiem (np. przekierowanie)

- MESSAGE – umożliwia przesyłanie wiadomości tekstowych w stylu SMS

- UPDATE – modyfikuje parametry aktywnej sesji

Odpowiedzi SIP (SIP Responses)

Na żądania SIP zwracane są odpowiedzi (responses) SIP, które podzielone są na 6 klas:

- 1xx – odpowiedzi informacyjne, np.

180 Ringing - 2xx – żądanie zakończone pomyślnie

- 3xx – przekierowania

- 4xx – błąd po stronie klienta (np. błędna składnia zapytania –

400 Bad Request) - 5xx – błąd po stronie serwera (np.

500 Internal Server Error) - 6xx – globalne błędy (brak możliwości realizacji zapytania przez jakikolwiek serwer)

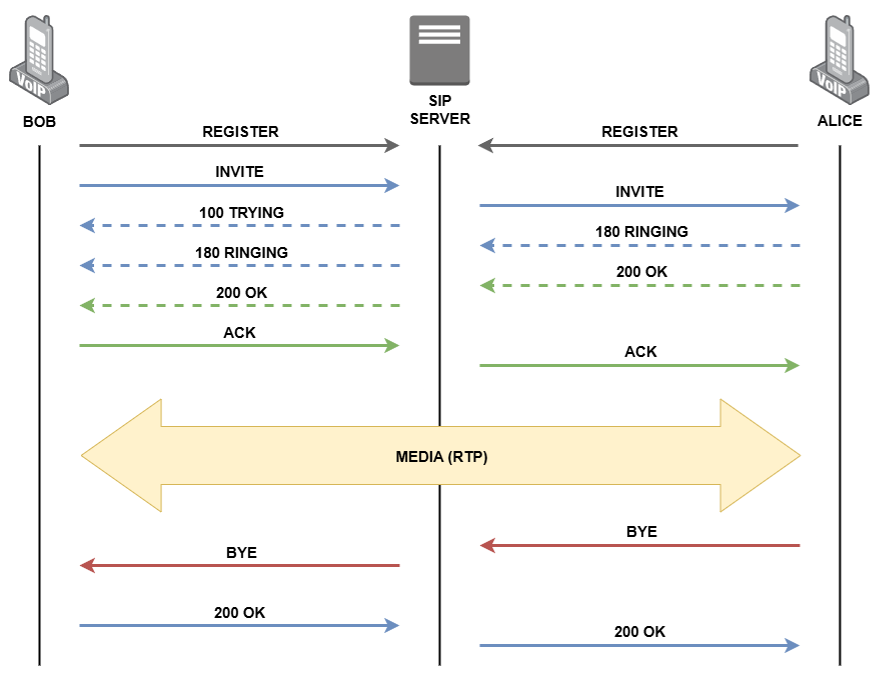

Struktura prostego połączenia

Bob dzwoni do Alice.

To, co dzieje się na poziomie sygnalizacji (SIP), umożliwia ustanowienie sesji między nimi. Natomiast strumień multimediów będzie przesyłany osobnym protokołem – RTP.

RTP (Real-time Transport Protocol)

RTP to standaryzowany protokół sieciowy służący do transmisji głosu i wideo w czasie rzeczywistym w sieciach IP. Został opracowany przez Audio/Video Transport Working Group w ramach IETF i po raz pierwszy został zdefiniowany w dokumencie RFC 1889, a następnie zaktualizowany w RFC 3550. Jako podstawowy protokół do przesyłania mediów w czasie rzeczywistym, RTP odgrywa kluczową rolę zarówno w systemach komunikacyjnych, jak i rozrywkowych — w tym w VoIP.

RTP jest zazwyczaj używany w połączeniu z UDP aby zminimalizować opóźnienia. Działa na dynamicznych portach z zakresu wysokich numerów, które są ustalane w ramach sesji SIP. Ta elastyczność i wydajność sprawiają, że RTP to wiodący protokół do przesyłania strumieni multimedialnych w nowoczesnych sieciach IP.

Rola testów penetracyjnych VoIP w bezpieczeństwie organizacji

Celem testów penetracyjnych jest metodyczne odwzorowanie działań potencjalnego atakującego, aby zidentyfikować podatności możliwe do wykorzystania, zanim zrobi to osoba niepowołana. Oznacza to symulowanie realistycznych scenariuszy ataku — od rekonesansu po eksploatację — w celu weryfikacji, czy zastosowane mechanizmy bezpieczeństwa skutecznie ograniczają ryzyko. W środowiskach VoIP testerzy koncentrują się na takich elementach jak protokoły (np. SIP, RTP), urządzenia końcowe (np. telefony IP, softphony) oraz infrastruktura wspierająca (np. PBX, bramy sieciowe), aby ujawnić słabe punkty takie jak błędna konfiguracja, słabe uwierzytelnianie czy niewystarczające szyfrowanie.

Poprzez działania takie jak enumeracja, testy segmentacji sieci czy przegląd konfiguracji, pentesterzy dostarczają praktycznych informacji o poziomie zabezpieczeń organizacji. Co istotne, testy penetracyjne to nie tylko szukanie podatności — ich wartość polega na ocenie ryzyka, pokazując, jak łańcuch podatności może prowadzić np. do nieautoryzowanego przekierowania połączeń, oszustw finansowych lub wycieku danych.

Typowe zagrożenia dla bezpieczeństwa VoIP

W tej części omówione zostaną najczęstsze zagrożenia dla bezpieczeństwa VoIP, wraz z ich technicznym opisem i potencjalnymi wektorami ataku. Aby skutecznie ocenić ryzyko, pentesterzy muszą szczegółowo analizować każdy aspekt infrastruktury VoIP, odtwarzając realistyczne scenariusze ataków. Takie podejście pozwala na pełne zidentyfikowanie podatności i wzmocnienie zabezpieczeń przed ewoluującymi zagrożeniami.

Enumeracja i zbieranie informacji

Każdy atak rozpoczyna się od zebrania jak największej ilości danych o docelowym systemie VoIP. Obejmuje to identyfikację serwerów SIP, adresów IP, numerów wewnętrznych (extensions) i konfiguracji urządzeń. Analizując ruch sieciowy oraz korzystając z odpowiednich narzędzi, skanerów i skryptów, atakujący może zmapować topologię systemu i zyskać wgląd w jego komponenty. Taka wiedza pozwala następnie na bardziej precyzyjne i skuteczne ataki.

Ataki na mechanizmy uwierzytelniania

Systemy VoIP wymagają uwierzytelnienia do inicjowania i obsługi połączeń. Jeżeli jednak zastosowane mechanizmy są słabe, atakujący może zastosować brute-force w celu odgadnięcia haseł. Skrypty automatyczne mogą przetestować tysiące kombinacji w krótkim czasie — zwłaszcza jeśli system nie posiada ograniczeń prób logowania czy polityki blokowania konta.

Częstym problemem jest też brak wymogu uwierzytelnienia przy inicjowaniu połączeń, co umożliwia atakującemu podszycie się pod organizację i wykonywanie nieautoryzowanych połączeń. Brak weryfikacji to luka, która sprzyja fałszowaniu numerów (spoofingowi), szkodząc reputacji firmy lub ułatwiając ataki typu social engineering.

Nieaktualne i podatne oprogramowanie

Wiele rozwiązań VoIP działa na platformach, które bez regularnych aktualizacji mogą zawierać znane podatności. Brak krytycznych poprawek bezpieczeństwa naraża system na wykorzystanie błędów w implementacjach protokołów lub luk konfiguracyjnych.

Atakujący mogą wykorzystać te luki aby uzyskać nieautoryzowany dostęp lub wstrzyknąć złośliwy kod do kanałów komunikacyjnych. Zarządzanie łatkami i regularne aktualizacje są kluczowe w ograniczaniu tego typu ryzyk.

Ataki typu Denial of Service (DoS)

Systemy VoIP są szczególnie wrażliwe na ataki DoS, w których atakujący zalewa sieć nadmiernym ruchem sygnalizacyjnym lub multimedialnym, przeciążając zasoby. Taki atak może sparaliżować serwery SIP, powodując opóźnienia, odrzucanie połączeń, a nawet całkowitą niedostępność usługi, co ma poważne konsekwencje dla komunikacji biznesowej.

Często wykorzystywane są botnety lub techniki amplifikacji, co zwiększa siłę ataku — stąd konieczność stosowania odpornych mechanizmów obrony sieciowej.

Nieautoryzowane połączenia (Toll Fraud)

Toll fraud to nadużycie polegające na uzyskaniu przez atakującego dostępu do systemu VoIP w celu wykonywania połączeń wychodzących (do których nie jest uprawniony). Po przejęciu dostępu atakujący może wykorzystać luki konfiguracyjne do przekierowywania połączeń, generując koszty lub ułatwiając dalsze szkodliwe działania. Kluczowe środki zapobiegawcze to: mechanizmy autoryzacji połączeń i monitoring wzorców połączeń, które pozwalają na szybką detekcję anomalii.

Podsłuchiwanie i ujawnianie informacji

Komunikacja VoIP, jeśli nie jest odpowiednio zabezpieczona, może zostać przechwycona przez osoby niepowołane. Podsłuch (eavesdropping) polega na nieautoryzowanym przechwyceniu zarówno sygnałów sygnalizacyjnych, jak i strumieni medialnych. Atakujący mogą wykorzystać luki w protokołach szyfrowania lub niezabezpieczone sieci Wi-Fi, aby przejąć treść połączeń — często zawierających dane wrażliwe lub poufne. Szyfrowanie end-to-end oraz odpowiednie zarządzanie kluczami są kluczowe w celu mitygacji omawianych zagrożeń.

Ataki typu Man-in-the-Middle (MitM)

Atak MitM (człowiek pośrodku) występuje, gdy atakujący znajduje się pomiędzy dwoma punktami końcowymi VoIP — np. klientem SIP a serwerem SIP — bez wiedzy żadnej ze stron. Pozwala to na przechwytywanie, modyfikowanie lub wstrzykiwanie pakietów do strumienia komunikacyjnego. W kontekście VoIP skutki mogą obejmować: przejęcie połączenia (call hijacking), kradzież danych uwierzytelniających czy zakłócenie działania usługi.

Domyślne i słabe hasła

Wciąż powszechnym problemem są domyślne dane logowania, które nie zostały zmienione po wdrożeniu systemu. Takie konta są łatwym celem. Nawet jeśli zastosowano inne hasła, jednak są one niedostatecznie silne, nadal są podatne na ataki słownikowe lub brute-force. Wdrożenie polityki silnych haseł oraz — jeśli to możliwe — uwierzytelniania wieloskładnikowego (MFA) znacząco ogranicza to ryzyko.

Błędna segmentacja sieci (VLAN Hopping)

Właściwa segmentacja sieci to kluczowy element bezpieczeństwa, szczególnie tam, gdzie współistnieją sieci głosowe oraz danych. Błędnie skonfigurowane VLAN-y lub brak separacji mogą pozwolić atakującemu na poruszanie się pomiędzy segmentami (tzw. VLAN hopping), co zagraża integralności komunikacji VoIP. Poprawna segmentacja i ścisła kontrola dostępu pozwalają ograniczyć rozprzestrzenianie się ataku i jego skutki.

Podsumowanie

Bezpieczeństwo VoIP to kluczowy, a zarazem często pomijany element ogólnej strategii cyberbezpieczeństwa organizacji. Testy penetracyjne VoIP stanowią fundament ochrony środowisk komunikacyjnych opartych na tej technologii. Dzięki systematycznemu wykrywaniu podatności, organizacje mogą proaktywnie ograniczać ryzyko oraz wzmacniać poufność, integralność i dostępność swoich systemów komunikacyjnych.

Dynamiczny rozwój technologii wymaga ciągłej oceny bezpieczeństwa, aby reagować na nowe zagrożenia i zapewniać odporność systemów VoIP na zmieniające się techniki ataku. Brak regularnych testów to ryzyko narażenia infrastruktury komunikacyjnej na poważne incydenty bezpieczeństwa.