Omijanie Mechanizmu Filtrowania Spamu w Outlooku

W moim poprzednim artykule pokazałem jak atakujący mogą ominąć Microsoft Defender SmartScreen za pomocą plików ISO, umożliwiając uruchomienie złośliwych plików wykonywalnych bez wywoływania ostrzeżeń bezpieczeństwa.

Wykorzystywana technika dotyczyła uruchamiania złośliwego kodu po pobraniu, gdzie atakujący instruuje ofiarę, aby rozpakowała i uruchomiła malware. Jednak atakujący nadal potrzebują skutecznej metody dostarczenia plików ISO, nie będąc zablokowanymi przez systemy zabezpieczeń poczty e-mail.

W tym krótkim artykule poddam analizie nowo odkryty sposób na ominięcie filtrowania spamu w Outlooku, który pozwala atakującym wysyłać złośliwe pliki ISO przez e-mail, które nie trafiają do kwarantanny ani folderu SPAM.

Szczegóły techniczne

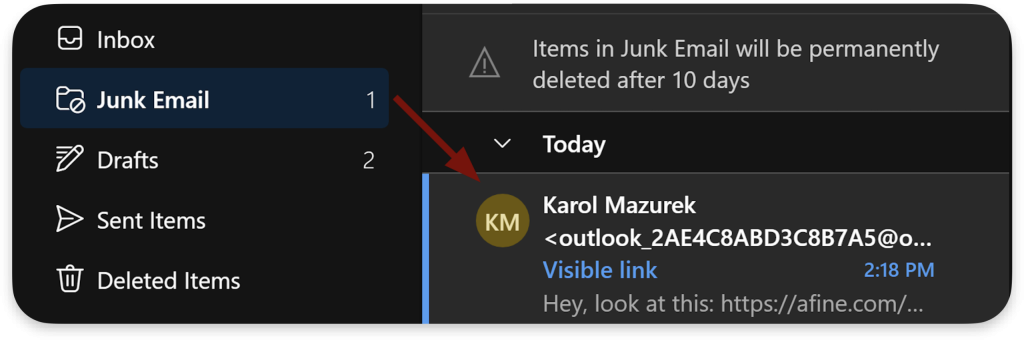

Mechanizm filtrowania spamu w Outlooku został zaprojektowany do wykrywania i blokowania e-maili, które zawierają bezpośrednie linki do plików z rozszerzeniami uznawanymi za niebezpieczne (np. .iso, .exe). Na przykład Wiadomość e-mail zawierająca link: https://afine.com/update.iso zostałaby oznaczona jako podejrzana i automatycznie przeniesiona do folderu „Junk”, aby zapobiec pobieraniu potencjalnie szkodliwych plików:

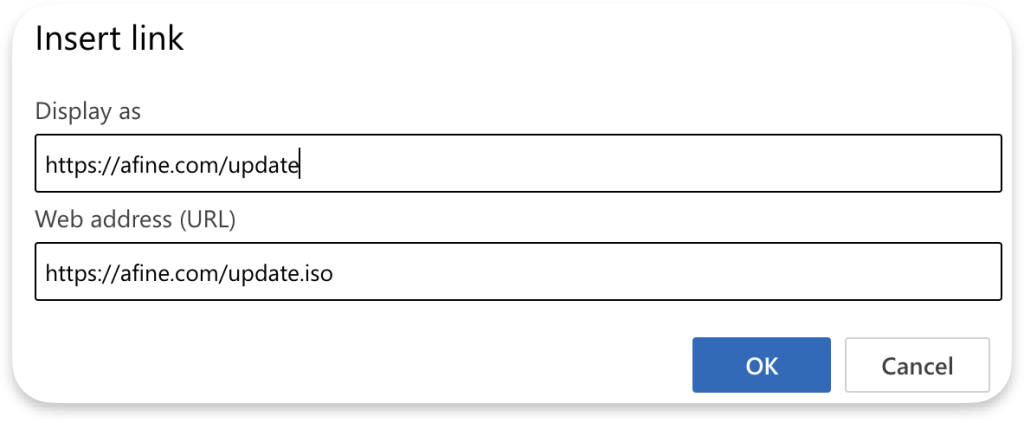

Mimo to atakujący mogą uniknąć wykrycia, stosując obfuskację hiperłączy (ang. hyperlink obfuscation). Wówczas outlook nie jest w stanie prawidłowo analizować rzeczywistego celu linku, jeśli zostanie on osadzony pod niepozornym tekstem. Na przykład:

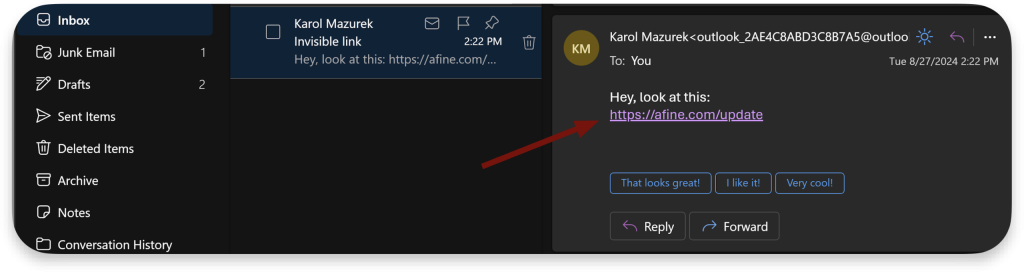

<a href="https://afine.com/update.iso">https://afine.com/update</a>Code language: HTML, XML (xml)Jak pokazano poniżej Mechanizm filtrowania spamu w Outlooku nie zablokował tak osadzonych hiperłączy:

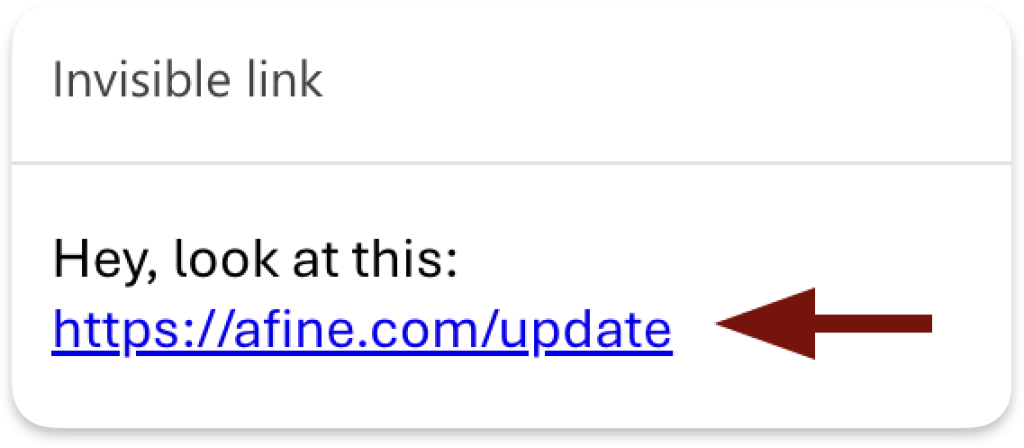

W tym przypadku odbiorca widzi bezpiecznie wyglądający link:

https://afine.com/update, jednak kliknięcie go spowoduje pobranie plikuupdate.iso, który może zawierać złośliwe oprogramowanie.

Skutki

Skuteczność filtrowania spamu w Outlooku jest znacząco ograniczona, atakujący są w stanie omijać zabezpieczenia i swobodnie dostarczać złośliwe pliki. Użytkownicy, klikając obfuskowane linki, mogą nieświadomie pobierać i uruchamiać malware.

Firmy polegające na zabezpieczeniach wbudowanych w Outlooka są narażone na ataki phishingowe i rozsyłanie malware.

Zalecenia

Aby ograniczyć tę podatność, mechanizm filtrowania spamu w Outlooku powinien zostać ulepszony poprzez analizowanie prawdziwego celu URL, a nie tylko widocznego tekstu hiperłącza. Powinien podążać za przekierowaniami i sprawdzać finalną stronę docelową oraz wdrożyć inspekcję URL w celu wykrywania zamaskowanych linków prowadzących do szkodliwych plików.

Microsoft zdecydował się nie łatać tej podatności – użytkownicy powinni ręcznie sprawdzać rzeczywiste adresy URL i zachować ostrożność.

Podsumowanie

Ta podatność pokazuje fundamentalną słabość mechanizmów bezpieczeństwa e-maili w Outlooku.

Atakujący mogą łatwo wykorzystać omawiany błąd do rozsyłania malware za pomocą ukrytych hiperłączy. Użytkownicy i organizacje powinny wdrożyć proaktywne środki bezpieczeństwa, aby minimalizować ryzyko ataków phishingowych.

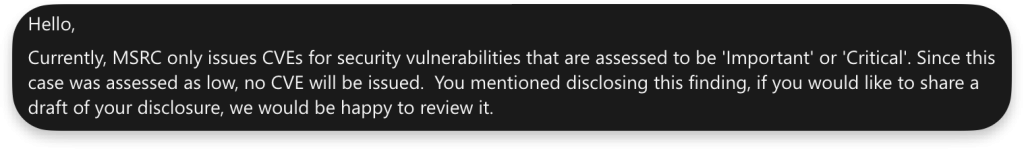

Microsoft sklasyfikował to jako problem niskiego ryzyka i nie przyznał dla niego CVE.

Łatka może pojawić się później niż wcześniej, dlatego zdecydowałem się upublicznić informacje, aby użytkownicy mogli już teraz świadomie chronić się przed tym zagrożeniem.

Jeśli ten artykuł był dla Ciebie pomocny, koniecznie sprawdź mój poprzedni wpis dotyczący omijania Microsoft Defender SmartScreen przy użyciu plików ISO. Zrozumienie obu technik pozwala lepiej poznać cały łańcuch ataku i zabezpieczyć się przed zagrożeniami.