Testy penetracyjne aplikacji desktopowych to krytyczna luka w większości programów bezpieczeństwa przedsiębiorstw.

Ale kiedy ostatnio faktycznie testowałeś ich bezpieczeństwo?

Jeśli polegasz na tym samym podejściu do testów penetracyjnych, które stosujesz dla aplikacji webowych, pomijasz większość powierzchni ataku. Aplikacje desktopowe nie działają według zasad aplikacji webowych.

Co wyróżnia testy penetracyjne aplikacji desktopowych?

Pentest aplikacji desktopowych to nie jest po prostu „testowanie webówek na desktopie”. Powierzchnia ataku jest fundamentalnie inna.

Lokalne wykonywanie oznacza bezpośredni dostęp. Atakujący mogą podłączać debuggery do działających procesów, zrzucać pamięć w celu analizy sekretów, modyfikować pliki binarne przed uruchomieniem i przeprowadzać reverse engineering całej bazy kodu. Żaden WAF Cię nie uratuje. Żadna walidacja po stronie serwera nie wyłapie tych ataków.

Dostęp do systemu plików jest nieograniczony. Aplikacje desktopowe odczytują i zapisują w całym systemie plików. Pliki konfiguracyjne znajdują się w przewidywalnych lokalizacjach. Dane z cache przechowywane są lokalnie. Poświadczenia mogą być zapisane w kluczach rejestru lub plikach preferencji. Każdy punkt przechowywania to potencjalna kopalnia złota dla atakujących.

Wiele kanałów komunikacji tworzy złożoność. Nie testujesz tylko żądań HTTP. Aplikacje desktopowe komunikują się przez REST API, usługi SOAP, niestandardowe protokoły, komunikację międzyprocesową i połączenia z bazami danych. Każdy kanał wymaga osobnej walidacji bezpieczeństwa.

Architektura trójwarstwowa aplikacji desktopowych

Zrozumienie architektury aplikacji desktopowych jest kluczowe dla skutecznych testów penetracyjnych.

Warstwa 1: Warstwa prezentacji

To jest to, co użytkownicy widzą i z czym wchodzą w interakcję. Warstwa UI wydaje się niewinna, ale to tutaj większość założeń bezpieczeństwa się rozpada.

Wielu deweloperów implementuje kontrole bezpieczeństwa na poziomie UI – wyłączając przyciski, ukrywając pozycje menu i walidując dane wejściowe w formularzach. Te kontrole są banalne do obejścia. Atakujący może zmodyfikować plik binarny, patchować wykonywalny plik w czasie wykonania lub wywoływać funkcje backendowe bezpośrednio przez debugowanie.

Co testować: Skuteczność walidacji danych wejściowych, maskowanie pól haseł, operacje schowka, ochronę przed zrzutami ekranu, ujawnianie informacji w komunikatach błędów oraz czy kontrole bezpieczeństwa UI są jedyną linią obrony.

Warstwa 2: Logika aplikacji

Tu znajduje się Twoja logika biznesowa – podstawowa funkcjonalność, która przetwarza dane, podejmuje decyzje i egzekwuje reguły.

W architekturach dwuwarstwowych ta logika działa całkowicie po stronie klienta. W architekturach trójwarstwowych jest ona podzielona między klienta i serwer. Tak czy inaczej, każda logika działająca po stronie klienta jest podatna na manipulację.

Co testować: Mechanizmy uwierzytelniania, egzekwowanie autoryzacji, implementacje kryptograficzne, walidację licencji, błędy logiki biznesowej oraz czy krytyczne decyzje bezpieczeństwa odbywają się po stronie klienta.

Warstwa 3: Warstwa danych

Bazy danych, przechowywanie plików i zarządzanie konfiguracją. Gdzie znajdują się wrażliwe dane i jak są chronione.

Aplikacje desktopowe często przechowują dane lokalnie – zbuforowane poświadczenia, pliki konfiguracyjne, dane tymczasowe, logi. Łączą się również z bazami danych, czasem z hasłami i parametrami połączenia zaszyfrowanymi na stałe w kodzie.

Co testować: Szyfrowanie lokalnych danych, bezpieczeństwo połączeń z bazą danych, podatności na SQL injection, mechanizmy przechowywania poświadczeń oraz wycieki danych przez logi lub pliki tymczasowe.

Metodologia testów penetracyjnych aplikacji desktopowych

Oto systematyczne podejście do oceny bezpieczeństwa aplikacji desktopowych:

Faza 1: Zbieranie informacji

Zacznij od zrozumienia, z czym masz do czynienia.

Zidentyfikuj architekturę aplikacji. Dwuwarstwowa czy trójwarstwowa? Jakie technologie są używane? Jakie frameworki? Jaki backend bazodanowy? To determinuje Twoje wektory ataku.

Zmapuj powierzchnię ataku. Połączenia sieciowe, lokalne przechowywanie plików, klucze rejestru, kanały komunikacji międzyprocesowej i interakcje ze sprzętem. Udokumentuj wszystko, czego dotyka aplikacja.

Zrozum model uwierzytelniania. Jak aplikacja weryfikuje użytkowników? Konta lokalne? Active Directory? Karty inteligentne? Biometria? Czy działa offline?

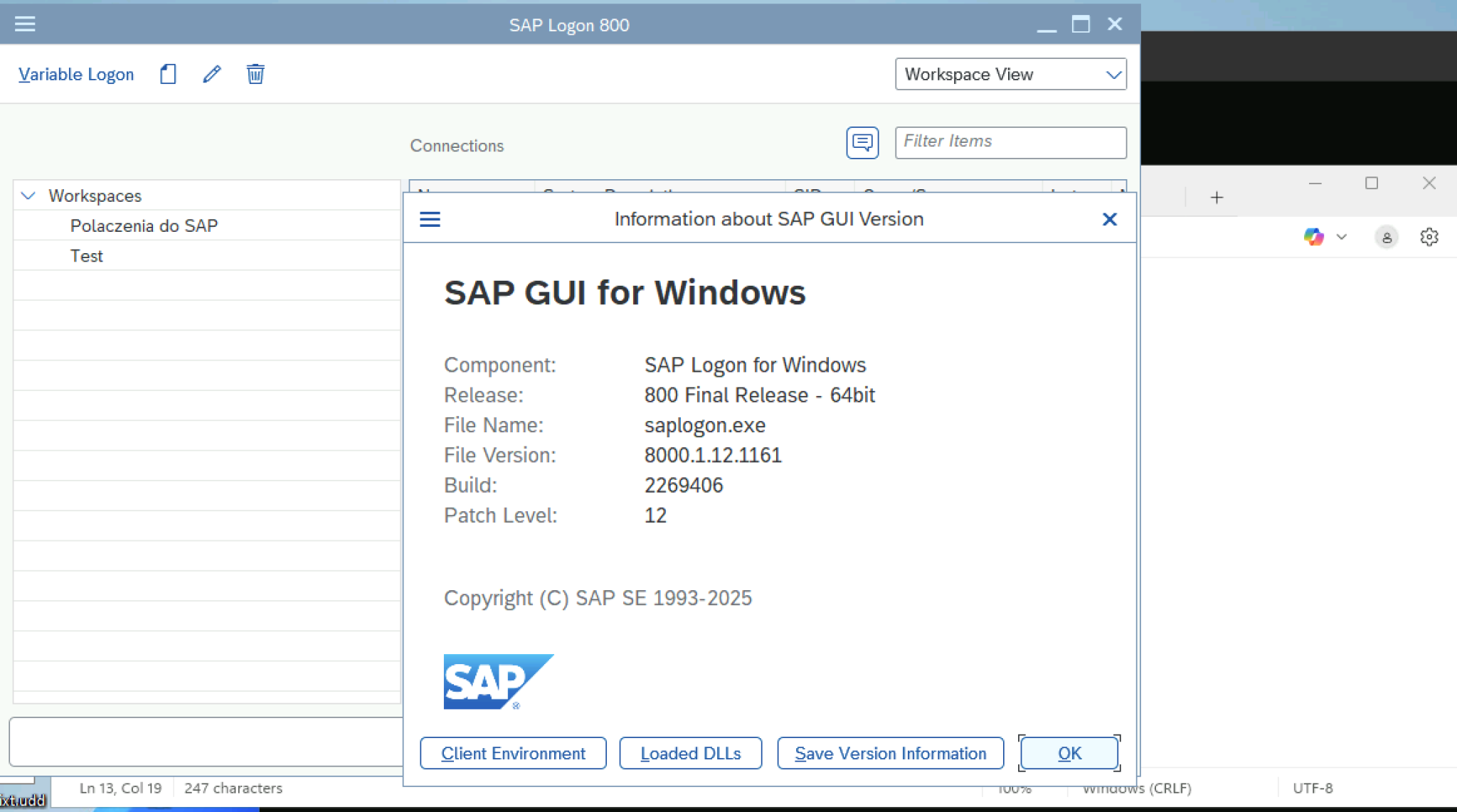

Narzędzia, których możesz użyć: Process Monitor, Wireshark, Fiddler, IDA Pro lub Ghidra do analizy statycznej.

Faza 2: Analiza ruchu sieciowego

Aplikacje desktopowe nie są izolowane – komunikują się. Zacznij od przechwycenia tej komunikacji.

Skonfiguruj poprawnie proxy. Narzędzia takie jak Burp Suite czy OWASP ZAP działają dla HTTP/HTTPS, ale aplikacje desktopowe mogą używać niestandardowych protokołów. Możesz potrzebować Wiresharka lub Echo Mirage dla ruchu innego niż HTTP.

Szukaj problemów z walidacją certyfikatów. Czy aplikacja akceptuje certyfikaty self-signed? Czy możesz przeprowadzić atak man-in-the-middle? Wiele aplikacji desktopowych pomija właściwą walidację TLS.

Analizuj protokół. Czy wrażliwe dane są przesyłane w czystym tekście? Sprawdź randomizację tokenów sesji. Przetestuj możliwość powtórzenia żądań. Poszukaj ukrytych endpointów API.

Testuj bezpieczeństwo API. Obejście uwierzytelniania, złamana autoryzacja, ataki injection i nadmierne ujawnianie danych. Standardowe testy OWASP API mają tu zastosowanie.

Częste znaleziska: Zahardkodowane klucze API, słabe szyfrowanie, poświadczenia w czystym tekście podczas transmisji i podatności na ataki replay.

Faza 3: Analiza bezpieczeństwa po stronie klienta

Teraz zagłęb się w samą aplikację.

Zacznij od analizy statycznej. Zdekompiluj lub zdezasembluj aplikację i szukaj poświadczeń wpisanych na stałe, kluczy API, kluczy szyfrowania, connection stringów i błędów w logice.

Narzędzia: .NET Reflector lub dnSpy dla aplikacji .NET, JD-GUI dla Javy, Hopper lub IDA Pro dla kodu natywnego.

Analiza pamięci. Podłącz debugger (x64dbg, WinDbg, GDB) i zrzuć pamięć podczas działania aplikacji. Szukaj haseł, tokenów sesji, kluczy szyfrowania i wrażliwych danych.

Forensyka systemu plików. Gdzie aplikacja przechowuje dane? Sprawdź katalogi AppData, ProgramData, klucze rejestru i foldery tymczasowe. Szukaj:

- Plików konfiguracyjnych z poświadczeniami

- Zbuforowanych tokenów uwierzytelniania

- Niezaszyfrowanych wrażliwych danych

- Niebezpiecznych uprawnień do plików

Analiza dynamiczna. Modyfikuj zachowanie aplikacji w czasie wykonania. Obchodź sprawdzanie licencji, eskaluj uprawnienia i wyłączaj kontrole bezpieczeństwa. Możesz użyć Fridy do hookowania lub ręcznie patchować edytorem hex.

Częste znaleziska: Poświadczenia w czystym tekście w plikach konfiguracyjnych, słabe szyfrowanie (ROT13, Base64 lub słabe klucze), connection stringi SQL z hasłami i niebezpieczne lokalne przechowywanie.

Faza 4: Analiza binarna i reverse engineering

Tu testy aplikacji desktopowych robią się techniczne.

Zidentyfikuj mechanizmy ochronne. Czy plik binarny jest spakowany? Zaobfuskowany? Czy ma kontrole anty-debugowania? Anty-tampering? Zrozumienie zabezpieczeń pomaga je obejść.

Analizuj logikę uwierzytelniania. Jak aplikacja weryfikuje poświadczenia lokalnie? Czy możesz spatchować plik binarny, żeby zawsze zwracał „uwierzytelnienie pomyślne”? Wiele aplikacji ma wadliwe uwierzytelnianie offline.

Znajdź sekrety. Szukaj kluczy kryptograficznych, mechanizmów licencjonowania, ukrytej funkcjonalności i backdoorowych poświadczeń. Używaj analizy stringów, analizy entropii i dopasowywania wzorców.

Testuj kontrole integralności. Czy możesz zmodyfikować plik binarny bez wykrycia? Sprawdź, czy aktualizacje weryfikują podpisy. Przetestuj możliwość wstrzyknięcia złośliwego kodu do aplikacji.

Narzędzia: IDA Pro, Ghidra, radare2, PE Explorer, CFF Explorer.

Faza 5: Testowanie eskalacji uprawnień

Wiele aplikacji desktopowych wymaga podwyższonych uprawnień. To stwarza ryzyko eskalacji uprawnień.

Testuj proces instalacji. Czy instalator wymaga uprawnień administratora? Zweryfikuj możliwość przejęcia ładowania DLL. Sprawdź podatność na race conditions.

Analizuj mechanizmy aktualizacji. Jak aplikacja pobiera i instaluje aktualizacje? Czy możesz przeprowadzić atak man-in-the-middle, żeby zainstalować złośliwe aktualizacje? Czy paczki aktualizacji są podpisane i weryfikowane?

Sprawdź niebezpieczne operacje na plikach. Czy aplikacja tworzy pliki z nadmiernie permisywnymi ACL? Czy możesz przeprowadzić ataki symlink? DLL hijacking?

Testuj interakcje z usługami. Jeśli aplikacja instaluje usługi Windows, testuj unquoted service paths, słabe uprawnienia usług i podatności na arbitralny zapis.

Częste znaleziska: Unquoted service paths, możliwości DLL hijackingu, niebezpieczne mechanizmy aktualizacji i słabe uprawnienia do wrażliwych danych.

Faza 6: Testowanie bazy danych i backendu

Nie zapominaj o bezpieczeństwie po stronie serwera.

Testuj połączenia z bazą danych. Czy dane do połączenia są wpisane na stałe w kodzie? Poszukaj poświadczeń w pliku binarnym i pamięci procesu. Sprawdź, czy konta bazodanowe mają tylko niezbędne uprawnienia.

Testowanie SQL injection. Nawet aplikacje desktopowe mogą być podatne na SQL injection, jeśli konstruują dynamiczne zapytania. Testuj wszystkie pola wejściowe i parametry.

Testowanie backendowego API. Standardowe testy aplikacji webowych mają zastosowanie do każdej usługi backendowej. Testuj obejście uwierzytelniania, złamaną autoryzację, ataki injection i błędy logiki biznesowej.

Typowe podatności aplikacji desktopowych, których szukać

Na podstawie tysięcy testów penetracyjnych aplikacji desktopowych, oto najczęstsze podatności:

1. Zahardkodowane poświadczenia (CWE-798)

Poświadczenia osadzone bezpośrednio w pliku binarnym. Hasła do baz danych, klucze API, klucze szyfrowania – wszystko w czystym tekście lub słabo zaobfuskowane w pliku wykonywalnym.

Jak znaleźć: Użyj polecenia strings, zdekompiluj plik binarny, szukaj typowych wzorców (password=, key=, connectionString=).

Wpływ: Pełna kompromitacja systemów backendowych, wycieki danych i ruch lateralny.

2. Niebezpieczne lokalne przechowywanie (CWE-312, 922)

Wrażliwe dane przechowywane lokalnie bez szyfrowania. Pliki konfiguracyjne, zbuforowane poświadczenia, dane aplikacji – wszystko czytelne dla każdego z dostępem do systemu plików.

Jak znaleźć: Monitoruj operacje na plikach za pomocą Process Monitor, sprawdź katalogi AppData i ProgramData, szukaj plików .config, .xml, .ini.

Wpływ: Kradzież poświadczeń, ekspozycja danych, eskalacja uprawnień.

3. Słaba kryptografia (CWE-327)

Używanie przestarzałych algorytmów (DES, MD5), słabych długości kluczy lub implementowanie własnego crypto (które jest prawie zawsze złamane).

Jak znaleźć: Przeprowadź analizę statyczną wywołań API kryptograficznych, sprawdź implementację szyfrowania i przetestuj pod kątem znanych słabych algorytmów.

Wpływ: Zaszyfrowane dane stają się czytelne, poświadczenia skompromitowane, wrażliwe informacje ujawnione.

4. Niewystarczająca walidacja certyfikatów (CWE-295)

Aplikacje, które nie walidują poprawnie certyfikatów TLS, umożliwiając ataki man-in-the-middle.

Jak znaleźć: Użyj przechwytującego proxy z certyfikatem self-signed. Jeśli aplikacja łączy się bez ostrzeżenia, walidacja jest złamana.

Wpływ: Ataki man-in-the-middle, przechwytywanie poświadczeń, manipulacja danymi.

5. DLL Hijacking (CWE-427)

Aplikacje, które ładują DLL z niebezpiecznych lokalizacji, pozwalając atakującym wstrzyknąć złośliwy kod.

Jak znaleźć: Użyj Process Monitor’a do śledzenia ładowania DLL, sprawdź brakujące DLL w ścieżce wyszukiwania i testuj w katalogach z prawem zapisu.

Wpływ: Wykonanie kodu, eskalacja uprawnień, persystencja.

6. Memory corruption (CWE-119, 120)

Buffer overflow, use-after-free i inne problemy z bezpieczeństwem pamięci w aplikacjach z kodem natywnym.

Jak znaleźć: Fuzzing, narzędzia do analizy statycznej, przegląd wzorców alokacji/dealokacji pamięci.

Wpływ: Wykonanie kodu, odmowa usługi, pełna kompromitacja systemu.

7. Złamana kontrola dostępu (CWE-284)

Sprawdzanie autoryzacji implementowane tylko w UI lub łatwe do obejścia przez bezpośrednie wywołania funkcji.

Jak znaleźć: Użyj debuggerów do bezpośredniego wywoływania funkcji, modyfikuj pamięć, aby zmienić role użytkowników i obchodź ograniczenia UI.

Wpływ: Eskalacja uprawnień, nieautoryzowany dostęp do funkcjonalności i danych.

Narzędzia do testów penetracyjnych aplikacji desktopowych

Twój zestaw narzędzi musi pokrywać wiele wektorów ataku:

Analiza sieciowa:

- Wireshark – Przechwytywanie ruchu i analiza protokołów

- Burp Suite – Przechwytywanie i testowanie HTTP/HTTPS

- Echo Mirage – Ogólne przechwytywanie protokołów

Reverse Engineering:

- IDA Pro / Ghidra – Disassemblery i dekompilatory

- dnSpy – Przeglądarka i debugger assemblies .NET

- JD-GUI – Dekompilator Javy

Analiza dynamiczna:

- x64dbg / WinDbg – Debuggery Windows

- Process Monitor – Monitorowanie plików, rejestru i procesów

- Process Hacker – Analiza i manipulacja pamięcią

Analiza binarna:

- Detect It Easy – Identyfikacja packerów i protectorów

- PEiD – Wykrywanie packerów/kompilatorów

- Dependency Walker – Analiza zależności DLL

Narzędzia specjalistyczne:

- CFF Explorer – Analiza i edycja plików PE

- Frida – Framework dynamicznej instrumentacji

- API Monitor – Śledzenie wywołań API

Checklista testów penetracyjnych aplikacji desktopowych

Oto Twoja systematyczna checklista dla kompleksowych testów penetracyjnych aplikacji desktopowych:

Pre-Assessment:

- Zidentyfikuj architekturę aplikacji (2-warstwowa vs 3-warstwowa)

- Określ stos technologiczny

- Zmapuj komunikację sieciową

- Zidentyfikuj lokalizacje lokalnego przechowywania

- Udokumentuj mechanizmy uwierzytelniania

Testowanie sieciowe:

- Przechwytuj i analizuj cały ruch

- Testuj walidację certyfikatów TLS

- Testuj podatności man-in-the-middle

- Analizuj bezpieczeństwo API

- Sprawdź wrażliwe dane w czystym tekście

Analiza binarna:

- Zdekompiluj/zdezasembluj aplikację

- Szukaj zahardkodowanych poświadczeń

- Zidentyfikuj implementacje kryptograficzne

- Sprawdź słabe szyfrowanie

- Analizuj logikę uwierzytelniania

Lokalne przechowywanie:

- Przejrzyj pliki konfiguracyjne

- Sprawdź wpisy rejestru

- Analizuj pliki tymczasowe

- Testuj uprawnienia do plików

- Szukaj zbuforowanych poświadczeń

Analiza pamięci:

- Zrzuć i analizuj pamięć procesu

- Szukaj wrażliwych danych w RAM

- Testuj hasła w czystym tekście

- Sprawdź przechowywanie kluczy szyfrowania

Eskalacja uprawnień:

- Testuj bezpieczeństwo instalacji

- Analizuj mechanizmy aktualizacji

- Sprawdź DLL hijacking

- Przejrzyj konfiguracje usług

- Testuj bezpieczeństwo operacji na plikach

Testowanie bazy danych:

- Wyciągnij connection stringi

- Testuj SQL injection

- Weryfikuj zasadę minimalnych uprawnień

- Sprawdź przechowywanie poświadczeń

Kiedy przeprowadzać testy penetracyjne aplikacji desktopowych

Przed wdrożeniem produkcyjnym. Problemy bezpieczeństwa w aplikacjach desktopowych są drogie do naprawienia po dystrybucji. Znalezienie podatności podczas developmentu oszczędza pieniądze i reputację.

Po większych aktualizacjach. Nowe funkcje oznaczają nową powierzchnię ataku. Testy bezpieczeństwa powinny być częścią Twojego procesu release’owego.

Roczne oceny bezpieczeństwa. Zagrożenia ewoluują i pojawiają się nowe techniki ataku. Regularne testowanie zapewnia ciągłe bezpieczeństwo.

Wymagania compliance. Wiele regulacji (PCI DSS, HIPAA, SOC 2) wymaga regularnych ocen bezpieczeństwa. Testowanie aplikacji desktopowych powinno być częścią Twojego programu compliance.

Po incydentach bezpieczeństwa. Jeśli Twoja aplikacja desktopowa była zaangażowana w naruszenie, kompleksowe testowanie pomaga zidentyfikować wszystkie podatności.

Framework DASVS do testów penetracyjnych aplikacji desktopowych

Standard Bezpieczeństwa dla Aplikacji Desktopowych(DASVS) zapewnia kompleksowy framework do testowania bezpieczeństwa aplikacji desktopowych. Obejmuje 12 krytycznych domen bezpieczeństwa z ponad 150 specyficznymi, testowalnymi wymaganiami:

- V1: Architektura i projektowanie – Zacznij od solidnych fundamentów

- V2: Uwierzytelnianie – Upewnij się, że użytkownicy są tym, za kogo się podają

- V3: Kontrola dostępu – Kontroluj, co uwierzytelnieni użytkownicy mogą faktycznie robić

- V4: Ochrona danych – Chroń wrażliwe informacje

- V5: Komunikacja – Zabezpiecz ruch sieciowy

- V6: Walidacja i kodowanie wyjścia – Obsługuj niezaufane dane wejściowe bezpiecznie

- V7: Operacje na plikach – Zarządzaj dostępem do systemu plików w bezpieczny sposób

- V8: Integracja ze sprzętem – Obsługuj urządzenia USB i inne peryferia

- V9: Logowanie i monitorowanie – Wiedz, kiedy coś idzie nie tak

- V10: Instalacja i aktualizacje – Zabezpiecz proces dystrybucji

- V11: Samoobrona – Utrudnij manipulację Twoją aplikacją

- V12: Bezpieczeństwo UI i prywatność użytkownika – Chroń warstwę interfejsu

Każda domena zawiera specyficzne wymagania zmapowane do poziomów weryfikacji (L1 podstawowy, L2 rozszerzony, L3 wysokiego ryzyka) i identyfikatorów Common Weakness Enumeration (CWE).

Budowanie bezpiecznych aplikacji desktopowych

Testy penetracyjne znajdują podatności, ale prewencja jest lepsza niż remediacja.

Implementuj bezpieczeństwo od pierwszego dnia. Bezpieczeństwo nie jest funkcją, którą dodajesz później. To wymaganie architektoniczne. Projektuj z modelami zagrożeń. Buduj z praktykami bezpiecznego kodowania. Testuj bezpieczeństwo przez cały cykl rozwoju.

Używaj funkcji bezpieczeństwa platformy. Systemy operacyjne dostarczają mechanizmy bezpieczeństwa – używaj ich. Keychain/Credential Manager dla sekretów, code signing dla integralności, sandboxing dla izolacji.

Zakładaj najgorsze. Nawet jeśli atakujący dostanie lokalny dostęp, aplikacja nie powinna się całkiem posypać. Buduj wiele warstw ochrony – nie stawiaj wszystkiego na jedną kartę.

Aktualizuj zewnętrzne biblioteki. Paczki i frameworki, których używasz, zapewne mają podatności. Instaluj aktualizacje bezpieczeństwa na bieżąco i śledź nowe CVE.

Zacznij penetracyjnie testować swoje aplikacje desktopowe właściwie

Aplikacje desktopowe obsługują krytyczne operacje biznesowe i wrażliwe dane. Zasługują na taką samą uwagę bezpieczeństwa jak Twoje aplikacje webowe – właściwie potrzebują więcej.

Standardowe testy penetracyjne aplikacji webowych pomijają większość podatności aplikacji desktopowych. Potrzebujesz specjalistycznej wiedzy, narzędzi i metodologii.

Kompletny Desktop Application Security Verification Standard (DASVS) zapewnia kompleksowy framework, którego potrzebujesz do bezpieczeństwa aplikacji desktopowych – czy przeprowadzasz testy penetracyjne, budujesz bezpieczne aplikacje, czy oceniasz oprogramowanie dostawców.

Gotowy, żeby właściwie ocenić bezpieczeństwo swoich aplikacji desktopowych? Aby zobaczyć pełny framework DASVS ze szczegółowymi wymaganiami testowymi, typowymi wzorcami podatności i wytycznymi specyficznymi dla platform Windows, macOS i Linux, przejdź tutaj: https://github.com/afine-com/DASVS.

Nie pozwól, żeby Twoje aplikacje desktopowe były słabym ogniwem w Twojej postawie bezpieczeństwa.