Wpisy na Blogu

Szczegółowe omówienia odkrytych przez nas podatności, innowacyjnych technik testów bezpieczeństwa i praktycznych spostrzeżeń z badań nad ochroną dużych organizacji.

Content Spoofing & SSRF in F5 BIG-IP Security Assessment

Detailed technical analysis of content spoofing (CVE-2026-20732) and SSRF-style reconnaissance security exposure discovered in F5 BIG-IP version 17.1.2.2. This assessment demonstrates how authenticated attackers can exploit administrative interfaces for UI manipulation and network reconnaissance.

Infrastructure

Vulnerability research

Web

Michał Majchrowicz

February 13, 2026

8

min read

•

Feb 4, 2026

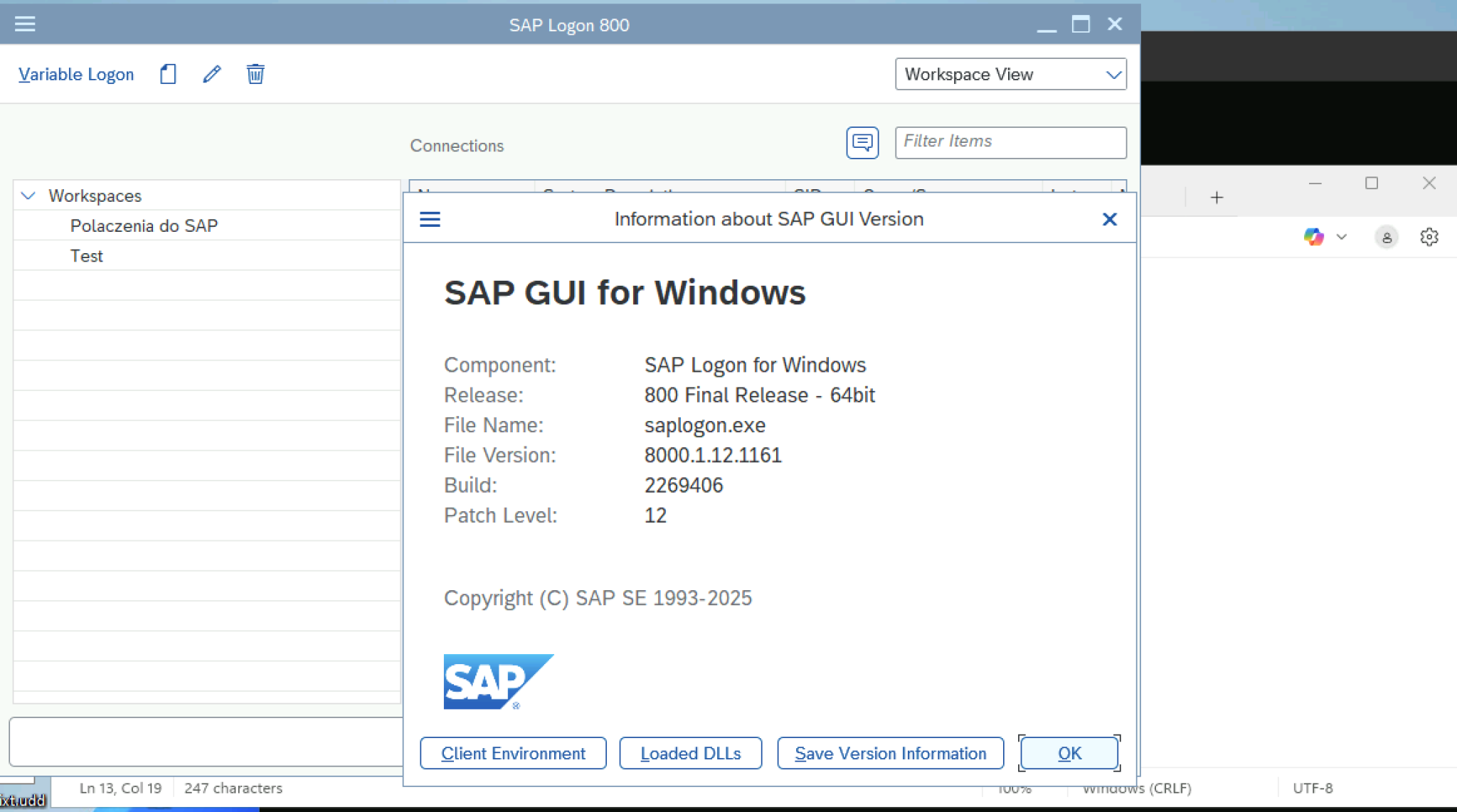

Automatyzacja testów SAP z użyciem Windows API w Pythonie

Standardowe skrypty SAP często zawodzą przy złożonych interfejsach. W tym artykule pokazujemy, jak używać Windows API w Pythonie do automatyzacji SAP GUI na poziomie systemu operacyjnego – z praktycznym przykładem automatyzacji logowania. Jest to idealne rozwiązanie, gdy SAP Scripting jest wyłączony lub niewystarczający.

SAP

Michał Majchrowicz

February 13, 2026

13

min read

•

Feb 13, 2026

Java RMI dla pentesterów część druga - rozpoznanie i atakowanie non-JMX registries

W drugiej części serii zagłębiamy się w zautomatyzowane rozpoznanie i ataki w ramach środowiska Java RMI. Wykorzystując interfejs/serwer RMI zaprezentowany w Części Pierwszej, eksplorujemy praktyczne techniki testowania penetracyjnego. Ten odcinek ma na celu wyposażenie pentesterów w niezbędne umiejętności do skutecznej eksploatacji RMI.

Infrastructure

Web

AFINE

February 12, 2026

14

min read

•

Oct 8, 2020

Java Deserialization: Testowanie i Exploitacja w Javie

Techniczny artykuł o testowaniu i exploitacji podatności Java deserialization. Zawiera szczegółowy opis narzędzia Ysoserial, analizę payloadów (RCE, FileUpload, URLDNS, RMI), praktyczne wskazówki z pentestów, rozwiązywanie problemów (ClassNotFoundException, SerialUID mismatch) oraz metody zabezpieczeń.

Infrastructure

Web

AFINE

February 12, 2026

19

min read

•

Feb 8, 2021

Praktyczne strategie wykorzystania luk w zabezpieczeniach FILE READ

W tym przewodniku omówiono praktyczne strategie wykorzystania luk w zabezpieczeniach FILE READ. Zagłębia się w luki związane z odczytem plików, potencjalne ryzyko i podstawowe luki, które mogą do nich prowadzić. Treść zawiera również wgląd w potwierdzenie obecności tych luk i zawiera przydatne wskazówki dotyczące ich rozwiązania. Ponadto bada możliwe zalety i wady wykorzystania tych luk, a także oferuje ogólne strategie zapobiegania i wykrywania aplikacji internetowych.

Web

AFINE

February 12, 2026

12

min read

•

Paź 5, 2021

Red Team Trickery

Ten artykuł poprowadzi Cię przez proces uzyskiwania początkowego dostępu do celu podczas oceny Red Team. Został podzielony na dwie części dla łatwiejszego zrozumienia. Pierwsza część szczegółowo opisuje wykorzystanie OSINT do dostarczania malware, głównie w ramach spear phishingu. Druga część obejmuje tworzenie malware oraz wykorzystanie technik unikania detekcji. Mamy nadzieję, że artykuł będzie dla Ciebie zarówno pouczający, jak i interesujący!

OSINT

Red teaming

Social engineering

Karol Mazurek

February 12, 2026

41

min read

•

Jul 18, 2023

OWASP Top 10 dla aplikacji wykorzystujących LLM

Understand the risks associated with the use of large language models based on the OWASP Top 10 for LLMs list. The article aims to illustrate and explain through examples the vulnerabilities in applications that use LLMs.

AI

LLM

Mateusz Wojciechowski

February 12, 2026

15

min read

•

Nov 22, 2023

Analiza bezpieczeństwa IBM i Access Client Solutions

Szczegółowa analiza bezpieczeństwa IBM i Access Client Solutions. Artykuł przedstawia wykryte podatności, metody ich exploitacji oraz potencjalne wektory ataków na systemy AS/400.

Infrastructure

Vulnerability research

Zbigniew Piotrak

February 12, 2026

4

min read

•

Feb 12, 2024

Przegląd ulepszeń związanych z prywatnością i bezpieczeństwem w Android 15

Android 15 wprowadza kluczowe ulepszenia bezpieczeństwa i prywatności: Privacy Sandbox eliminuje śledzenie użytkowników, File Integrity chroni pliki przed manipulacją, Partial Screen Sharing daje kontrolę nad udostępnianą treścią, a Health Connect zarządza danymi zdrowotnymi.

Mobile

Android

Marcin Węgłowski

February 12, 2026

3

min read

•

Mar 27, 2024

Techniki omijania AppLocker i EDR w operacjach Red Team

Zaawansowane techniki omijania AppLocker i EDR w operacjach Red Team. Praktyczny przewodnik obejmujący exploitation przez VBS w Word, .NET F#, Python, obejście AMSI oraz metody uzyskania dostępu do utwardzonych systemów Windows w środowiskach korporacyjnych.

Active Directory

Red teaming

Karol Mazurek

February 12, 2026

17

min read

•

Aug 5, 2024

Next

1 / 5

Sort by Categories

Thank you! Your submission has been received!

Oops! Something went wrong while submitting the form.

Thank you! Your submission has been received!

Oops! Something went wrong while submitting the form.

Miesięczny Raport Ofensywny

Dołącz do naszego newslettera! Co miesiąc ujawniamy nowe zagrożenia w oprogramowaniu biznesowym, wskazujemy kluczowe luki wymagające uwagi oraz analizujemy trendy w cyberbezpieczeństwie na podstawie naszych testów ofensywnych.

Thank you! Your submission has been received!

Oops! Something went wrong while submitting the form.